Làm thế nào bạn biết một tải xuống không bị hỏng, một cập nhật phần mềm không bị thay đổi, hoặc một máy chủ đám mây đang chạy mã bạn tin tưởng? Câu trả lời là xác minh – các phương pháp chứng minh dữ liệu và phần mềm là chính xác và không thay đổi. Chúng ta sẽ bắt đầu với các công cụ hàng ngày như kiểm tra checksum của tệp và sau đó chuyển sang Môi trường Thực thi Đáng tin cậy (TEEs), một “phòng an toàn” được hỗ trợ bởi phần cứng cho mã và dữ liệu nhạy cảm. Trên đường đi, bạn sẽ thấy cách chứng nhận từ xa cho phép bạn tin tưởng một máy tính mà bạn không kiểm soát, và cách các nhà phát triển liên kết mã nguồn mở với những gì thực sự chạy. Chúng ta sẽ sử dụng các phép ẩn dụ đơn giản – gói hàng niêm phong và người đưa thư được xác minh – để làm cho mỗi bước trở nên rõ ràng.

Tại sao Xác minh Quan trọng

Ẩn dụ hàng ngày: một gói hàng niêm phong.

Khi một bưu kiện đến, bạn kiểm tra hai điều: dấu niêm phong và số theo dõi. Nếu dấu niêm phong không bị phá vỡ và số theo dõi khớp với hồ sơ của người bán, bạn tin tưởng nội dung. Trong máy tính, xác minh đóng vai trò tương tự: nó cho bạn biết liệu dữ liệu hoặc mã đã giữ nguyên từ người gửi đến người nhận.

Hashes: Dấu vân tay số cho tính toàn vẹn

Một hàm băm mật mã nhận bất kỳ đầu vào nào (một tệp, tin nhắn, hoặc chương trình) và tạo ra một đầu ra cố định gọi là hash hoặc checksum. Xem nó như số theo dõi của gói hàng hoặc một dấu vân tay số.

Các hàm băm mật mã tốt có bốn đặc tính chính:

-

Xác định: Cùng một đầu vào luôn cho cùng một hash.

-

Một chiều: Bạn không thể khôi phục đầu vào từ hash.

-

Hiệu ứng tuyết lở: Những thay đổi nhỏ khiến cho hash trông hoàn toàn khác nhau.

-

Chống va chạm: Không thể tìm thấy hai đầu vào khác nhau có cùng hash.

Các lựa chọn hiện đại bao gồm SHA-256 và SHA-512. Các hash cũ như MD5 và SHA-1 yếu về bảo mật, nhưng vẫn hữu ích để phát hiện lỗi ngẫu nhiên khi sao chép tệp. Quy trình làm việc điển hình: một dự án công bố một tệp và SHA-256 của nó. Sau khi tải xuống, bạn tính toán hash cục bộ. Nếu khớp, tệp rất có thể không bị hỏng – giống như một số theo dõi khớp.

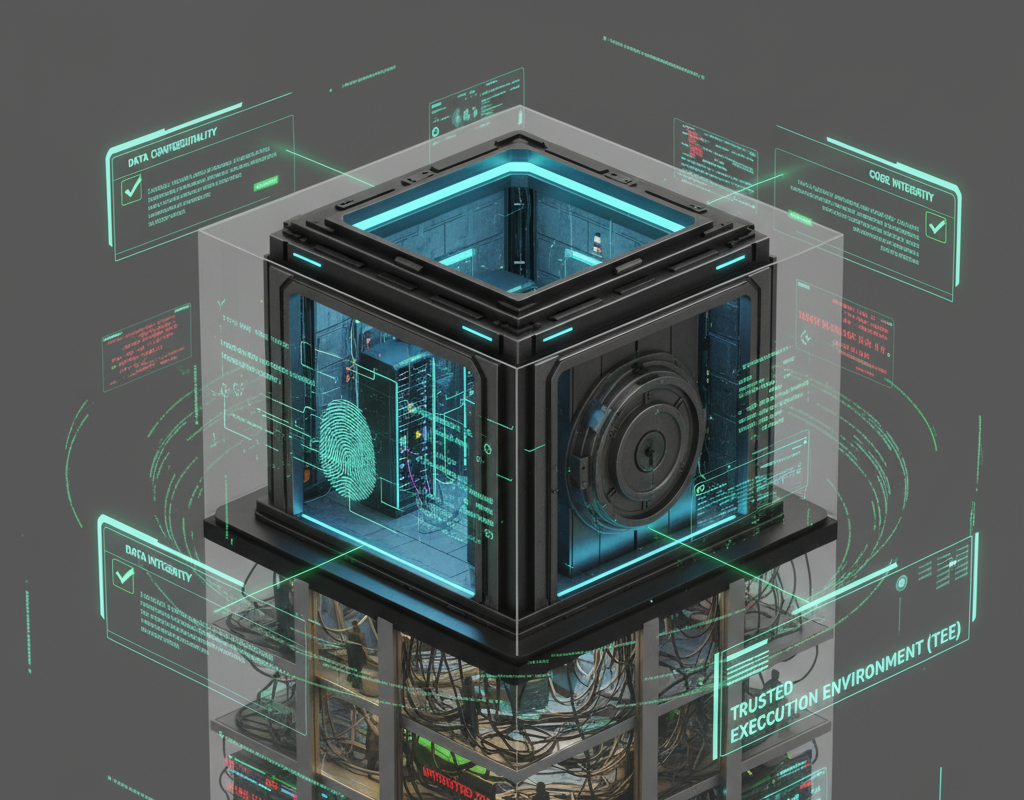

TEE Là Gì?

Một Môi trường Thực thi Đáng tin cậy (TEE) là một khu vực an toàn, cô lập bên trong một bộ xử lý. Hãy nghĩ về nó như là một phòng an toàn khóa bên trong một tòa nhà. Mã nhạy cảm chạy bên trong; dữ liệu nhạy cảm được xử lý bên trong. Ngay cả khi phần còn lại của tòa nhà (hệ điều hành hoặc quản trị đám mây) ồn ào hoặc không đáng tin cậy, phòng an toàn giữ bí mật được bảo vệ.

Phần cứng thực hiện ba lời hứa:

-

Bảo mật dữ liệu: Người ngoài không thể đọc dữ liệu khi nó đang được sử dụng.

-

Tính toàn vẹn dữ liệu: Người ngoài không thể thay đổi dữ liệu đó khi nó đang được sử dụng.

-

Tính toàn vẹn mã: Người ngoài không thể thay đổi mã đang chạy trong TEE.

Điều này khiến TEE hữu ích cho tính toán đám mây bảo mật, AI bảo vệ quyền riêng tư, và các tình huống khi bạn cần kết quả từ các máy bạn không sở hữu.

Chứng thực: “Cho Thấy Thẻ ID Trước Khi Tôi Giao Bí Mật”

Thể hiện hàng ngày: người đưa thư đã được xác minh.

Hộp niêm phong (tính toàn vẹn) không đủ – bạn cũng muốn biết người đưa thư là thật. Một người đưa thư thực sự sẽ hiển thị một huy hiệu do trụ sở cấp và có thể yêu cầu bạn xác nhận một mã lấy hàng một lần. Chỉ sau đó bạn mới giao các mặt hàng quý giá.

Xác thực từ xa hoạt động tương tự ở xa:

-

Đo lường trạng thái (chi tiết gói hàng): TEE tạo một báo cáo với đo lường—băm của mã ứng dụng, cấu hình, và phiên bản phần cứng/phần mềm của TEE.

-

Ký số học (huy hiệu chính thức): TEE ký báo cáo này bằng một khóa riêng được gốc tại phần cứng được nối vào chip—như một huy hiệu được phát hành bởi nhà sản xuất.

-

Giao hàng (bàn giao ID): Báo cáo đã được ký được gửi đến bộ xác minh từ xa.

-

Xác minh (gọi trực tiếp): Bộ xác minh kiểm tra chữ ký thông qua một chuỗi đáng tin cậy về nhà sản xuất chip và so sánh các băm báo cáo với giá trị tốt đã biết. Nó cũng bao gồm một nonce (một thách thức ngẫu nhiên) – giống như mã đặc biệt ngày nay—để ngăn chặn việc phát lại.

-

Kênh an toàn (bước vào để nói riêng tư): Nếu tất cả các kiểm tra đều qua, bộ xác minh mở một đường dẫn mã hóa trực tiếp đến ứng dụng bên trong TEE và có thể an toàn gửi bí mật.

Ví dụ thực tế: Trước khi một bệnh viện tải lên dữ liệu bệnh nhân lên một trí tuệ nhân tạo đám mây, nó xác minh – qua xác thực—rằng mô hình nhị phân đã được kiểm tra chính xác đang chạy bên trong một TEE đích thực. Chỉ sau đó nó chia sẻ dữ liệu.

Đóng “Khe hở xác minh”: Từ Nguồn đến Thời gian chạy

Một hộp kín được giao bởi một người đưa thư được xác minh vẫn còn một câu hỏi: Ai đã đóng gói hộp, và họ đã sử dụng công thức công khai chưa? Trong phần mềm, xác thực chứng minh mã nhị phân nào đang chạy, không phải từ mã nguồn đã được kiểm tra công khai mà bạn tin tưởng. Đó chính là khe hở xác minh.

Chuỗi từ đầu đến cuối (công thức, nhà bếp, con dấu):

-

Xác minh mã nguồn (công thức công khai): Mã nguồn mở để xem xét và kiểm định.

-

Quy trình xây dựng đáng tin cậy (nhà bếp đáng tin cậy):

-

Quy trình xây dựng có thể tái tạo: Bất kỳ ai cũng có thể theo công thức và sản xuất cùng một lọ với cùng một nhãn (băm nhị phân giống nhau).

-

Quy trình xây dựng được chứng nhận: Nếu việc tái tạo khó khăn, hãy nấu ở trong một nhà bếp được giám sát (TEE) ký một nhật ký liên kết phiên bản công thức (commit) với nhãn của lọ hoàn thành (băm nhị phân).

-

-

Chứng thực thời gian chạy (người đưa thư + con dấu): Chứng minh rằng lọ đã được xác minh chính xác là điều đang được giao và mở ngay bây giờ.

Với các giai đoạn này liên kết, người dùng có niềm tin cao rằng “mã mà chúng tôi đã kiểm định chính là mã đã xử lý dữ liệu của chúng tôi.”

Kết hợp

Xác minh mở rộng từ kiểm tra tập tin nhanh với SHA-256 đến chứng thực được hỗ trợ bởi phần cứng trong TEEs. Băm là các số theo dõi. TEE là phòng an toàn. Chứng thực là người đưa thư hiển thị huy hiệu và mã lấy hàng mới. Và liên kết từ công thức đến lọ (quy trình xây dựng có thể tái tạo hoặc được chứng nhận) đóng vòng lặp giữa mã nguồn mở và phần mềm đang chạy. Cùng nhau, các tầng này biến “hy vọng là ổn” thành “chúng ta có thể chứng minh được.”

Kết luận

Niềm tin phải được kiếm được, không phải mặc định. Bắt đầu bằng băm cho tính toàn vẹn của tập tin. Sử dụng TEE để bảo vệ mã và dữ liệu đang sử dụng. Yêu cầu chứng thực từ xa trước khi chia sẻ bí mật với đám mây. Và đòi hỏi một liên kết có thể xác minh từ nguồn → xây dựng → thời gian chạy để đóng khoảng cách.

Câu hỏi phản chiếu

-

Ở đâu trong quy trình làm việc hiện tại của bạn mà việc kiểm tra băm đơn giản có thể ngăn chặn lỗi hoặc tấn công?

-

Công việc nào trong nhóm của bạn sẽ được hưởng lợi nhiều nhất từ việc chạy trong một TEE?

-

Bạn có thể liên kết mã nguồn của mình với các tệp nhị phân đã triển khai (xây dựng có thể tái tạo hoặc được chứng nhận) không?

-

Các giá trị tham chiếu “đúng” và chính sách nào bạn sẽ sử dụng để xác thực báo cáo chứng nhận?

please login with NEAR

Updated: Tháng 9 30, 2025