Большая часть нашей жизни теперь зависит от телефонов, ноутбуков и облачных технологий. Это делает защиту секретов сложнее. Доверенная среда выполнения (TEE) помогает, действуя как небольшая сейф-комната внутри компьютерного чипа. Туда попадает только одобренный код. Все происходящее внутри остается приватным и неприкосновенным. В этом руководстве за три минуты объясняется, что такое TEE, почему ему доверяют, где он используется и как им мудро пользоваться.

Что такое TEE?

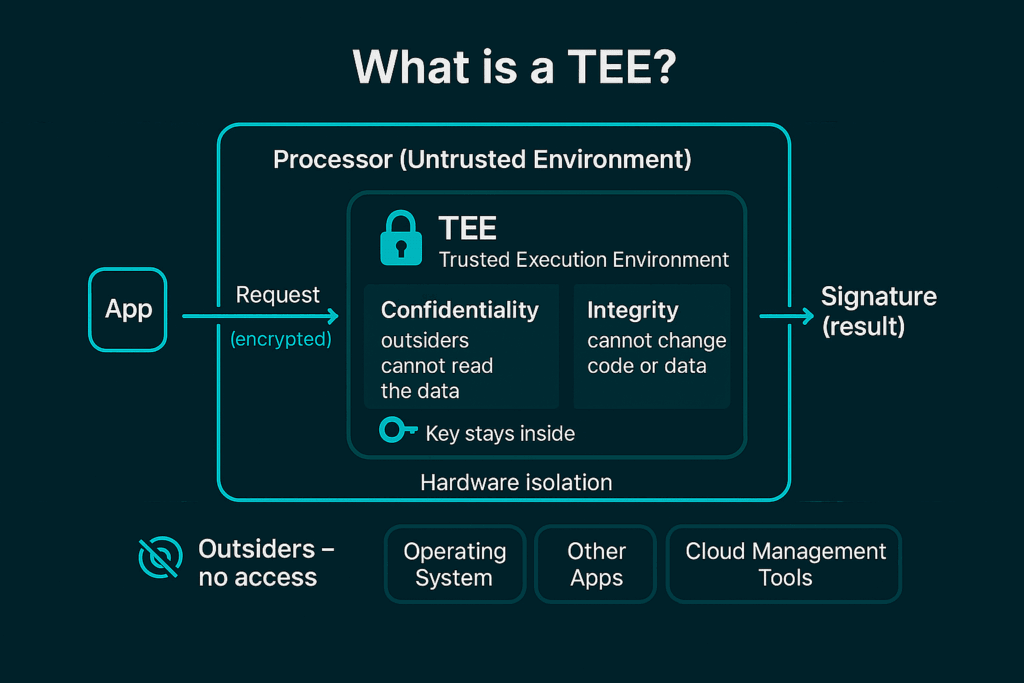

Представьте запертую звукоизолированную комнату внутри процессора. Эта комната – это TEE. Он дает два крепких обещания:

-

Конфиденциальность: посторонние не могут прочитать данные.

-

Целостность: посторонние не могут изменить код или данные.

“Посторонние” включают операционную систему, другие приложения и инструменты управления облаком. Аппаратная изоляция обеспечивает соблюдение этих правил, поэтому обычным программным атакам трудно проникнуть.

Быстрый сценарий: вашему приложению нужно проверить закрытый ключ и подписать сообщение. Внутри TEE ключ никогда не покидает комнату. Подпись создается, но ключ остается скрытым.

Почему ему можно доверять

TEE включает несколько контрольных механизмов:

-

Безопасная загрузка: при запуске TEE проверяет цифровые подписи своего собственного кода и своей маленькой безопасной ОС. Если проверка не пройдена, он не запускается.

-

Только одобренные приложения: TEE проверяет, что приложение авторизовано перед запуском.

-

Крепкая изоляция: несколько доверенных приложений могут разделять хост, но каждое видит только свои данные.

-

Конфиденциальная память: память TEE зашифрована и скрыта от основной ОС и гипервизора.

-

Удаленная аттестация: TEE может создать криптографическое доказательство точного программного обеспечения, которое запущено, чтобы удаленный пользователь мог его проверить.

Где используются TEE

TEE обеспечивает конфиденциальное вычисление, которое защищает данные даже во время их обработки.

-

Мобильная безопасность: храните биометрические данные и ключи платежей в защищенной зоне.

-

Облачные вычисления: запускайте рабочие нагрузки в конфиденциальных виртуальных машинах. Например, конфиденциальные вычисления Azure используют AMD SEV-SNP и Intel TDX для шифрования памяти виртуальной машины, а также Intel SGX для приложений в стиле анклава, которые требуют сильной изоляции без крупных изменений в коде.

-

Устройства IoT: защита обновлений прошивки и секретов на множестве датчиков.

-

Системы блокчейн: обработка частных заказов, медицинских или финансовых данных без их раскрытия узлам операторов. Это позволяет создавать частные ордер-буки и частные запуски агентов ИИ.

-

Криптовалютные кошельки: храните частные ключи и логику подписи внутри TEE, чтобы ключи никогда не покидали безопасную границу.

-

Доверительный ИИ: новые GPU добавляют функции, подобные TEE; в сочетании с конфиденциальными виртуальными машинами CPU, они помогают сохранять модели и данные в тайне во время обучения и вывода результатов.

Почему не только криптография? Чисто криптографические методы, такие как Полностью гомоморфное шифрование (FHE) и Безопасные многопартийные вычисления (MPC), также защищают данные, но часто с высокой стоимостью или крупными изменениями в коде. TEE обычно работают быстрее с сегодняшним программным обеспечением и требуют меньше изменений, сохраняя при этом конфиденциальность.

Важные ограничения

Ни один инструмент не идеален. Знайте об этих ограничениях заранее:

-

Не панацея: TEE защищает то, что происходит внутри. Если вредоносное ПО изменяет входные данные до их ввода или подделывает выходные данные после их выхода, TEE не может это обнаружить. TEE может подписать неправильную транзакцию, если данные были изменены выше по потоку.

-

Физические атаки: очень опытные злоумышленники с прямым доступом к чипу все равно могут попробовать инвазивные методы.

-

Побочные каналы: недостатки ЦП, такие как Spectre и Meltdown, показали, что временные и кэш-паттерны могут утекать. Производители добавляют защиту, но риск не равен нулю.

-

Доверие к производителю: дизайны поступают от Intel (SGX, TDX), AMD (SEV) и ARM (CCA). Вы должны доверять их оборудованию и обновлениям.

-

Пробел в верификации: аттестация доказывает, что “этот бинарник запущен”, но не то, что он соответствует общедоступному исходному коду без дополнительных шагов.

Как снизить риск

Используйте TEE как часть сложного плана:

-

Проектирование на случай отказа: предполагайте, что нарушение возможно. Предпочтительнее использовать TEE для защиты конфиденциальности и ограничения ущерба, а не как ваш единственный страж для целостности системы.

-

Защита доступа к данным: используйте Oblivious RAM (ORAM), чтобы скрыть, какие области памяти касаются, уменьшая то, что могут вывести наблюдатели.

-

Поворот ключей: используйте ключи для сеансов с коротким сроком действия и регулярную смену, чтобы утечка имела небольшой радиус действия.

-

Закрыть пробел в сборке: собирайте и проверяйте программное обеспечение внутри TEE, чтобы вы могли связать общедоступный исходный код с точным бинарным файлом, который позже запускается. Пример: “In-ConfidentialContainer (In-CC) Build” от dstack утверждает, что обеспечивает этот конечный путь [подтвердите: имя поставщика и название функции].

Итог

TEE приносит безопасную комнату на ваше устройство или облачную виртуальную машину. Он сохраняет конфиденциальность данных и целостность кода во время выполнения. Он не устраняет необходимость в безопасных входных данных, осторожных выходных данных и хорошей гигиене ключей. В сочетании с многоуровневой защитой и четкой верификацией TEE являются практическим фундаментом для конфиденциальных вычислений на телефонах, облаках, устройствах интернета вещей, блокчейнах, кошельках и рабочих нагрузках искусственного интеллекта.

please login with NEAR

Updated: 26 сентября, 2025