Как вы узнаете, что загрузка не была повреждена, обновление программного обеспечения не было заменено или облачная машина действительно выполняет код, которому вы доверяете? Ответ – проверка – методы, которые доказывают подлинность и неизменность данных и программного обеспечения. Мы начнем с повседневных инструментов, таких как контрольные суммы файлов, а затем перейдем к Доверенным Исполнительным Средам (TEE), оборудованным аппаратным обеспечением “безопасной комнатой” для чувствительного кода и данных. По пути вы увидите, как удаленная аттестация позволяет вам доверять компьютеру, который вы не контролируете, и как разработчики связывают открытый исходный код с тем, что на самом деле выполняется. Мы будем использовать простые метафоры – запечатанные пакеты и проверенных курьеров – чтобы сделать каждый шаг понятным.

Почему важна проверка

Повседневная метафора: запечатанный пакет.

Когда посылка приходит, вы проверяете две вещи: пломбу, свидетельствующую о вскрытии и номер отслеживания. Если пломба цела и номер отслеживания совпадает с записью продавца, вы доверяете содержимому. В вычислениях проверка играет ту же роль: она говорит вам, остались ли данные или код неизменными от отправителя к получателю.

Хеши: Цифровые отпечатки для целостности

Криптографическая хеш-функция принимает любой ввод (файл, сообщение или программу) и производит фиксированный вывод, называемый хешем или контрольной суммой. Относитесь к нему как к номеру отслеживания пакета или цифровому отпечатку.

Хорошие криптографические хеши имеют четыре ключевых свойства:

-

Детерминированный: Одинаковый ввод всегда дает одинаковый хеш.

-

Односторонний: Вы не можете восстановить ввод из хеша.

-

Эффект лавины: Малейшие изменения делают хеш совершенно разным.

-

Устойчивость к столкновениям: Невозможно найти два разных ввода с одинаковым хешем.

Современные варианты включают SHA-256 и SHA-512. Старые хеши, такие как MD5 и SHA-1, слабы с точки зрения безопасности, но все еще полезны для обнаружения случайных повреждений при копировании файлов. Типичный рабочий процесс: проект публикует файл и его SHA-256. После загрузки вы вычисляете хеш локально. Если он совпадает, файл скорее всего целый – как номер отслеживания, который совпадает.

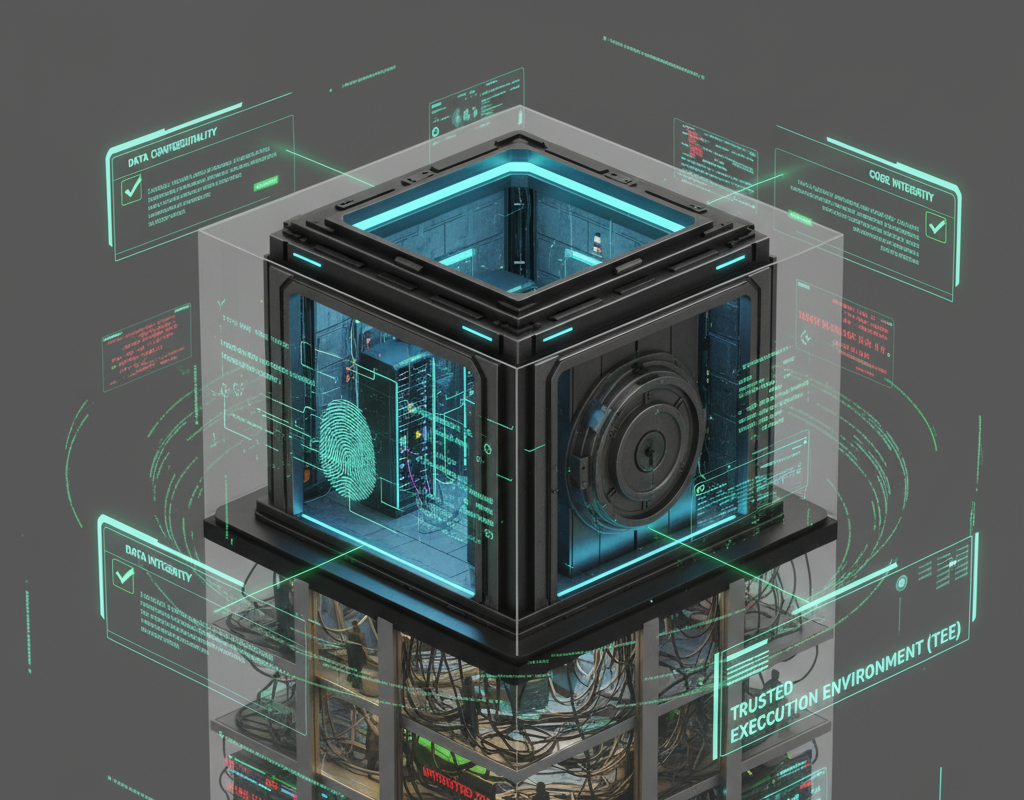

Что такое TEE?

Доверенная среда выполнения (TEE) – это безопасная изолированная область внутри процессора. Представьте себе это как закрытую сейф-комнату внутри здания. Чувствительный код выполняется внутри; чувствительные данные обрабатываются внутри. Даже если остальное здание (операционная система или администратор облака) шумное или недоверенное, сейф-комната сохраняет секреты защищенными.

Аппаратное обеспечивает три обещания:

-

Конфиденциальность данных: Внешние лица не могут читать данные во время использования.

-

Целостность данных: Внешние лица не могут изменять данные во время использования.

-

Целостность кода: Внешние лица не могут изменять код, выполняемый в TEE.

Это делает TEE полезными для конфиденциального облачного вычисления, сохранения конфиденциальности ИИ и сценариев, где вам нужны результаты от машин, которые вы не владеете.

Аттестация: “Покажи свои документы, прежде чем я передам секреты”

Повседневная метафора: проверенный курьер.

Запечатанная коробка (целостность) недостаточна – вы также хотите знать, что курьер подлинный. Настоящий курьер показывает значок, выданный штаб-квартирой, и может попросить вас подтвердить одноразовый код получения. Только после этого вы передаете ценные предметы.

Удаленная аттестация работает так же на расстоянии:

-

Измерение состояния (детали посылки): TEE создает отчет с измерениями – хешами кода приложения, конфигурации и аппаратных/программных версий TEE.

-

Криптографическое подписание (официальный значок): TEE подписывает этот отчет с помощью закрепленного за аппаратом приватного ключа, встроенного в чип – как значок, выданный производителем.

-

Доставка (передача идентификатора): Подписанный отчет отправляется удаленному проверяющему.

-

Проверка (звонок в штаб): Проверяющий проверяет подпись через доверенную цепочку до производителя чипа и сравнивает отчетные хеши с известными хорошими значениями. Также включается nonce (случайное испытание) – как уникальный код для предотвращения повторов.

-

Безопасный канал (войти внутрь, чтобы говорить наедине): Если все проверки проходят, проверяющий открывает зашифрованную линию прямо к приложению внутри TEE и может безопасно отправлять секреты.

Пример из реальной жизни: Перед тем как больница загружает данные пациентов в облачный ИИ, она проверяет – через аттестацию – что внутри подлинного TEE работает точно протестированная модель бинарного кода. Только после этого она делится данными.

Закрытие “пробела в проверке”: от источника к выполнению

Запечатанная коробка, доставленная проверенным курьером, все равно оставляет один вопрос: Кто упаковал коробку и использовал ли он публичный рецепт? В программном обеспечении аттестация доказывает какой бинарный код запущен, а не то, что он был построен из публичного, проверенного вами исходного кода. Это и есть пробел в проверке.

Цепочка от начала до конца (рецепт, кухня, печать):

-

Проверка исходного кода (публичный рецепт): Исходный код открыт для проверки и аудита.

-

Целостность процесса сборки (доверенная кухня):

-

Воспроизводимая сборка: Любой может следовать рецепту и произвести тот же банку с тем же ярлыком (идентичный бинарный хэш).

-

Подтвержденная сборка: Если воспроизводимость сложна, готовьте блюда в контролируемой кухне (TEE), которая подписывает журнал, связывающий версию рецепта (коммит) с ярлыком готовой банки (бинарный хэш).

-

-

Аттестация времени выполнения (курьер + печать): Доказать, что проверенная банка именно то, что сейчас доставляется и открывается.

Связывая эти этапы, пользователи получают высокую уверенность в том, что “код, который мы проверили, именно тот, который обрабатывал наши данные.”

Сведение воедино

Проверка масштабируется от быстрых проверок файлов с использованием SHA-256 до аппаратно-подтвержденной аттестации в TEE. Хэши – это номера отслеживания. TEE – это безопасная комната. Аттестация – это курьер, показывающий значок и свежий код для получения. И связь рецепта и банки (воспроизводимые или подтвержденные сборки) закрывает кольцо между открытым исходным кодом и работающим программным обеспечением. Вместе эти слои превращают “надеюсь, что все в порядке” в “мы можем это доказать”.

Итог

Доверие должно быть заслужено, а не принято как должное. Начните с хэшей для целостности файлов. Используйте TEE для защиты кода и данных в использовании. Требуйте удаленной аттестации перед передачей секретов в облако. И настаивайте на проверяемой связи от исходника → сборки → времени выполнения для закрытия пробела.

Вопросы для размышления

-

Где простые хэш-проверки могут предотвратить ошибки или атаки в ваших текущих рабочих процессах?

-

Какие задачи в вашей команде больше всего выиграли бы от выполнения внутри TEE?

-

Можете ли вы связать свой исходный код с развернутыми бинарными файлами (воспроизводимые или аттестованные сборки)?

-

Какие “известные хорошие” эталонные значения и политики вы будете использовать для проверки отчетов об аттестации?

please login with NEAR

Updated: 30 сентября, 2025