¿Cómo sabes si una descarga no se corrompió, una actualización de software no fue cambiada, o una máquina en la nube realmente está ejecutando el código en el que confías? La respuesta es verificación – métodos que demuestran que los datos y el software son auténticos e inalterados. Comenzaremos con herramientas cotidianas como los checksums de archivos y luego pasaremos a Entornos de Ejecución Confiables (TEEs), una “sala segura” respaldada por hardware para código y datos sensibles. En el camino, verás cómo la atestación remota te permite confiar en una computadora que no controlas, y cómo los desarrolladores vinculan el código fuente abierto con lo que realmente se ejecuta. Utilizaremos metáforas simples – paquetes sellados y mensajeros verificados – para que cada paso sea claro.

Por qué la Verificación es Importante

Metáfora cotidiana: un paquete sellado.

Cuando llega un paquete, verificas dos cosas: el sello a prueba de manipulaciones y el número de seguimiento. Si el sello está intacto y el número de seguimiento coincide con el registro del vendedor, confías en el contenido. En informática, la verificación cumple el mismo papel: te dice si los datos o el código se han mantenido iguales desde el remitente hasta el receptor.

Hashes: Huellas Digitales Digitales para la Integridad

Una función hash criptográfica toma cualquier entrada (un archivo, mensaje o programa) y produce una salida de longitud fija llamada hash o checksum. Trátalo como el número de seguimiento del paquete o una huella digital.

Las buenas funciones hash criptográficas tienen cuatro propiedades clave:

-

Determinista: La misma entrada siempre da el mismo hash.

-

Unidireccional: No puedes recuperar la entrada a partir del hash.

-

Efecto avalancha: Pequeños cambios hacen que el hash se vea totalmente diferente.

-

Resistente a colisiones: Es inviable encontrar dos entradas diferentes con el mismo hash.

Las opciones modernas incluyen SHA-256 y SHA-512. Hashes más antiguos como MD5 y SHA-1 son débiles en seguridad, pero aún útiles para detectar corrupción accidental al copiar archivos. Flujo de trabajo típico: un proyecto publica un archivo y su SHA-256. Después de descargar, calculas el hash localmente. Si coincide, es muy probable que el archivo esté intacto, como un número de seguimiento que se alinea.

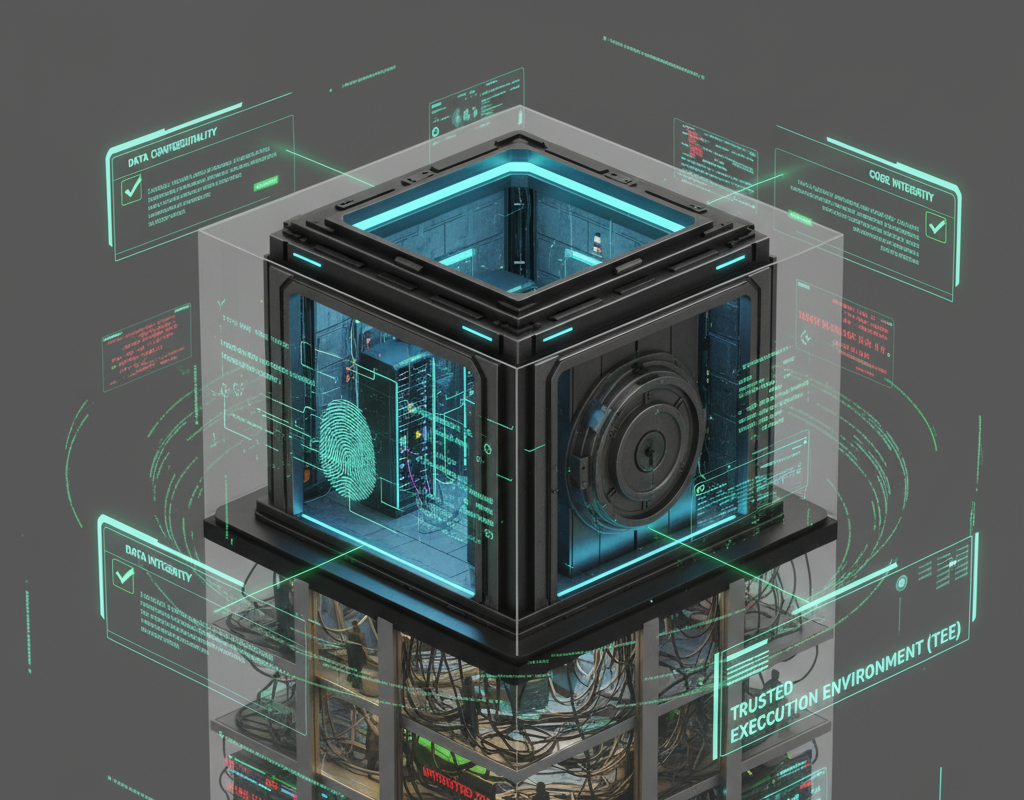

¿Qué es un TEE?

Un Entorno de Ejecución Confiable (TEE) es un área segura y aislada dentro de un procesador. Piénsalo como una habitación segura cerrada dentro de un edificio. El código sensible se ejecuta dentro; los datos sensibles se procesan dentro. Incluso si el resto del edificio (el sistema operativo o el administrador de la nube) es ruidoso o no confiable, la habitación segura mantiene protegidos los secretos.

El hardware hace cumplir tres promesas:

-

Confidencialidad de datos: Los externos no pueden leer los datos mientras se están utilizando.

-

Integridad de datos: Los externos no pueden cambiar esos datos mientras se están utilizando.

-

Integridad de código: Los externos no pueden alterar el código que se ejecuta en el TEE.

Esto hace que los TEE sean útiles para la computación en la nube confidencial, la inteligencia artificial que preserva la privacidad y escenarios en los que necesitas resultados de máquinas que no posees.

Atestación: “Muestra tu identificación antes de entregarte secretos”

Metáfora cotidiana: el mensajero verificado.

La caja sellada (integridad) no es suficiente, también quieres saber que el mensajero es genuino. Un verdadero mensajero muestra una insignia emitida por la sede y puede pedirte que confirmes un código de recogida de una sola vez. Solo entonces entregas artículos valiosos.

La remota atestación funciona de la misma manera a distancia:

-

Medición del estado (los detalles del paquete): El TEE crea un informe con mediciones – hashes del código de la aplicación, configuración y versiones de hardware/firmware del TEE.

-

Firma criptográfica (la insignia oficial): El TEE firma este informe con una clave privada arraigada en hardware fusionada en el chip, como una insignia emitida por el fabricante.

-

Entrega (entrega de la identificación): El informe firmado se envía al verificador remoto.

-

Verificación (llamada a la sede): El verificador verifica la firma a través de una cadena de confianza hasta el fabricante del chip y compara los hashes informados con valores conocidos buenos. También incluye un número único (un desafío aleatorio) – como el código de recogida único de hoy – para evitar repeticiones.

-

Canal seguro (entrar para hablar en privado): Si todas las comprobaciones son correctas, el verificador abre una línea cifrada directamente a la aplicación dentro del TEE y puede enviar secretos de forma segura.

Ejemplo del mundo real: Antes de que un hospital cargue los datos del paciente en una IA en la nube, verifica – a través de la atestación – que el modelo binario auditado exacto se está ejecutando dentro de un TEE genuino. Solo entonces comparte los datos.

Cerrando la “Brecha de Verificación”: Desde la Fuente hasta el Tiempo de Ejecución

Una caja sellada entregada por un mensajero verificado todavía deja una pregunta: ¿Quién empacó la caja y usaron la receta pública? En el software, la atestación prueba qué binario se está ejecutando, no que se haya construido a partir del código fuente público y auditado en el que confías. Esa es la brecha de verificación.

Cadena de extremo a extremo (la receta, la cocina, el sello):

-

Verificación del código fuente (la receta pública): El código fuente está abierto para revisión y auditoría.

-

Integridad del proceso de construcción (la cocina confiable):

-

Construcción reproducible: Cualquiera puede seguir la receta y producir el mismo tarro con la misma etiqueta (hash binario idéntico).

-

Construcción atestiguada: Si la reproducibilidad es difícil, cocine dentro de una cocina monitoreada (un TEE) que firme un registro vinculando la versión de la receta (commit) con la etiqueta del tarro terminado (hash binario).

-

-

Atestación en tiempo de ejecución (el mensajero + sello): Demostrar que el tarro verificado es exactamente lo que se está entregando y abriendo ahora.

Con estas etapas vinculadas, los usuarios obtienen una gran confianza en que “el código que auditamos es el código que manejó nuestros datos”.

Poniéndolo Todo Junto

La verificación va desde comprobaciones rápidas de archivos con SHA-256 hasta la atestación respaldada por hardware en TEEs. Los hashes son los números de seguimiento. Los TEEs son la habitación segura. La atestación es el mensajero mostrando una placa y un código de recogida fresco. Y el vínculo de receta a tarro (construcciones reproducibles o atestiguadas) cierra el ciclo entre el código abierto y el software en ejecución. Juntos, estas capas convierten el “espero que esté bien” en “podemos demostrarlo”.

Conclusión

La confianza debe ganarse, no asumirse. Comience con hashes para la integridad de archivos. Use TEEs para proteger el código y los datos en uso. Exija la atestación remota antes de compartir secretos con la nube. E insista en un vínculo verificable desde fuente → construcción → tiempo de ejecución para cerrar la brecha.

Preguntas Reflexivas

-

¿Dónde podrían las simples comprobaciones de hash prevenir errores o ataques en sus flujos de trabajo actuales?

-

¿Qué tareas en su equipo se beneficiarían más al ejecutarse dentro de un TEE?

-

¿Puede vincular su código fuente a los binarios desplegados (compilaciones reproducibles o atestadas)?

-

¿Qué valores de referencia “buenos conocidos” y políticas utilizará para validar informes de atestación?

please login with NEAR

Updated: septiembre 30, 2025