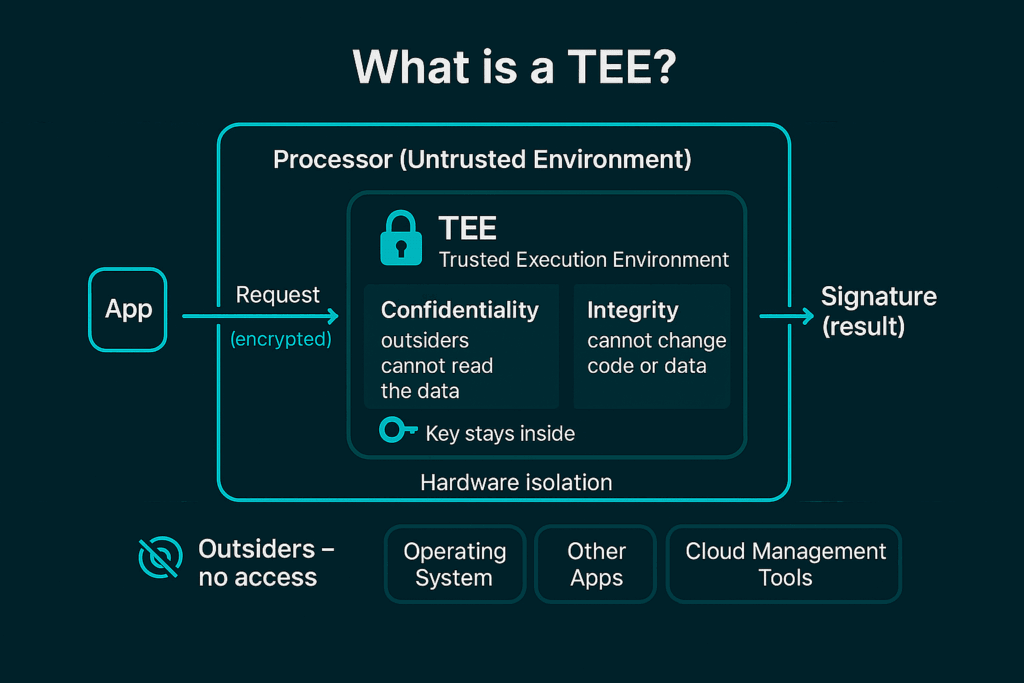

Más aspectos de nuestras vidas ahora se ejecutan en teléfonos, computadoras portátiles y la nube. Eso hace que proteger secretos sea más difícil. Un Entorno de Ejecución Confiable (TEE) ayuda al actuar como una pequeña habitación segura dentro de un chip de computadora. Solo el código aprobado entra. Lo que sucede dentro permanece privado e intacto. En tres minutos, esta guía explica qué es un TEE, por qué es confiable, dónde se usa y cómo usarlo sabiamente.

¿Qué es un TEE?

Piensa en una habitación cerrada y aislada dentro del procesador. Esa habitación es el TEE. Ofrece dos promesas sólidas:

-

Confidencialidad: los externos no pueden leer los datos.

-

Integridad: los externos no pueden cambiar el código o los datos.

“Externos” incluye al sistema operativo, otras aplicaciones y herramientas de gestión en la nube. El aislamiento de hardware hace cumplir estas reglas, por lo que los ataques de software normales tienen dificultades para ingresar.

Escenario rápido: tu aplicación necesita verificar una clave privada y firmar un mensaje. Dentro del TEE, la clave nunca sale de la habitación. La firma se produce, pero la clave permanece oculta.

Por qué puedes confiar en ello

Los TEEs aplican varios controles:

-

Arranque seguro: al iniciar, el TEE verifica las firmas digitales en su propio código y su pequeño sistema operativo seguro. Si las verificaciones fallan, no se ejecuta.

-

Solo aplicaciones aprobadas: el TEE verifica que una aplicación esté autorizada antes de iniciar.

-

Aislamiento sólido: múltiples aplicaciones confiables pueden compartir el host, pero cada una ve solo sus propios datos.

-

Memoria confidencial: la memoria del TEE está encriptada y oculta del sistema operativo principal y del hipervisor.

-

Atestación remota: el TEE puede producir una prueba criptográfica del software exacto que se está ejecutando para que un usuario remoto pueda verificarlo.

Dónde aparecen los TEEs

Los TEEs impulsan la computación confidencial, que mantiene los datos protegidos incluso mientras se están procesando.

-

Seguridad móvil: guarde biometría y claves de pago en una zona protegida.

-

Computación en la nube: ejecute cargas de trabajo en máquinas virtuales confidenciales. Por ejemplo, la computación confidencial de Azure utiliza AMD SEV-SNP e Intel TDX para cifrar la memoria de la VM, e Intel SGX para aplicaciones de estilo enclave que necesitan un aislamiento fuerte sin grandes cambios de código.

-

Dispositivos IoT: proteja actualizaciones de firmware y secretos en flotas de sensores.

-

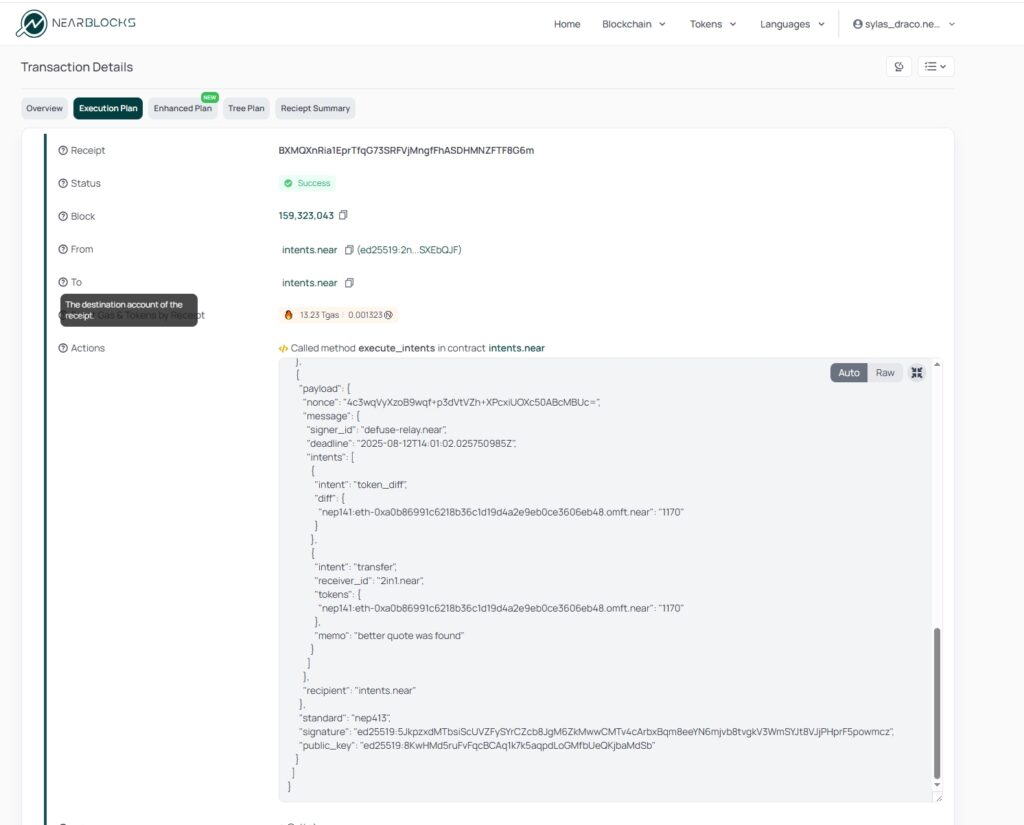

Sistemas de blockchain: procese órdenes privadas, datos de salud o finanzas sin exponerlos a los operadores de nodos. Esto permite libros de órdenes privados y ejecuciones de agentes de IA privados.

-

Billeteras de criptomonedas: mantenga claves privadas y lógica de firma dentro del TEE para que las claves nunca salgan del límite seguro.

-

IA confiable: las GPU más nuevas agregan características similares a TEE; combinadas con VMs confidenciales de CPU, ayudan a mantener modelos y datos privados durante el entrenamiento y la inferencia.

¿Por qué no solo criptografía? Métodos criptográficos puros como Cifrado Homomórfico Total (FHE) y Computación Segura entre Partes (MPC) también protegen los datos, pero a menudo con un alto costo o grandes cambios en el código. Los TEE suelen ejecutar el software actual más rápido y con menos cambios, al tiempo que mejoran la privacidad.

Límites importantes

Ninguna herramienta es perfecta. Conozca estos límites de antemano:

-

No es una bala de plata: un TEE protege lo que sucede dentro. Si el malware cambia las entradas antes de ingresar, o manipula las salidas después de salir, el TEE no puede detectarlo. Un TEE podría firmar la transacción incorrecta si los datos fueron alterados aguas arriba.

-

Ataques físicos: atacantes muy hábiles con acceso directo al chip aún pueden intentar métodos invasivos.

-

Canal lateral: fallas de CPU como Spectre y Meltdown mostraron que los patrones de tiempo y caché pueden filtrar pistas. Los proveedores añaden defensas, pero el riesgo no es cero.

-

Confianza en el proveedor: los diseños provienen de Intel (SGX, TDX), AMD (SEV) y ARM (CCA). Debes confiar en su hardware y actualizaciones.

-

Brecha de verificación: la certificación demuestra “este binario está en ejecución”, pero no que coincida con el código fuente público sin pasos adicionales.

Cómo reducir el riesgo

Utiliza TEEs como parte de un plan en capas:

-

Diseño para el fallo: asume que una brecha es posible. Prefiere TEEs para proteger la privacidad y limitar el daño, no como tu única protección para la integridad del sistema.

-

Proteger patrones de acceso: utiliza RAM Oblivious (ORAM) para ocultar qué ubicaciones de memoria se tocan, reduciendo lo que los observadores pueden inferir.

-

Rotar claves: utiliza claves de sesión de corta duración y rotación regular para que cualquier fuga tenga un pequeño radio de acción.

-

Cerrar la brecha de construcción: construye y verifica el software dentro de un TEE para poder vincular el código fuente público con el binario exacto que se ejecuta posteriormente. Ejemplo: la “Construcción In-ConfidentialContainer (In-CC)” de dstack afirma proporcionar este camino de extremo a extremo [aclarar: confirmar nombre del proveedor y nombre de la función].

Conclusión

Un TEE proporciona una sala segura a su dispositivo o máquina virtual en la nube. Mantiene los datos privados y el código intacto durante la ejecución. No elimina la necesidad de entradas seguras, salidas cuidadosas y una buena higiene de claves. Combinado con defensas en capas y verificación clara, los TEE son una base práctica para la computación confidencial en teléfonos, nubes, IoT, blockchains, monederos y cargas de trabajo de IA.

please login with NEAR

Updated: septiembre 26, 2025