Los humanos siempre hemos necesitado responder tres preguntas simples: ¿Quién dijo esto? ¿De dónde proviene? ¿Puedo confiar en ello? Con el tiempo, nuestras herramientas para responder a estas preguntas – autenticación, procedencia y verificación – han cambiado con la tecnología. Este artículo te lleva desde los antiguos sellos de arcilla hasta las modernas blockchains, mostrando cómo cada era resolvió los mismos problemas de nuevas maneras. Terminamos con un vistazo práctico a NEAR Protocol, que reúne estas ideas en un libro mayor público y a prueba de manipulaciones.

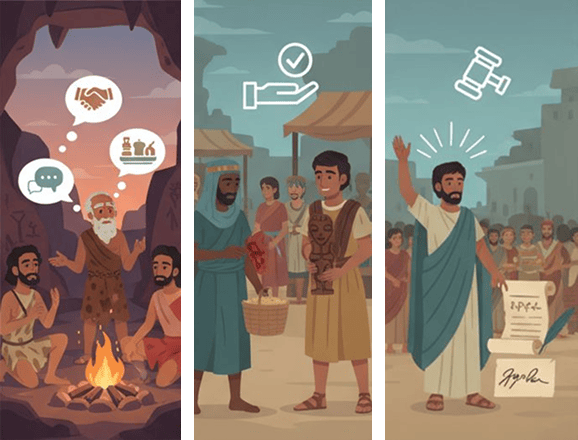

Mundo Antiguo: Confianza que Puedes Tocar

En las sociedades antiguas, las personas demostraban su identidad con objetos que podías ver y tocar. Los gobernantes presionaban anillos de sello en cera caliente en cartas. Si el sello de cera estaba intacto y el

símbolo coincidía con la marca del gobernante, los lectores creían que el mensaje era genuino. Los ejércitos usaban palabras clave – contraseñas habladas en la puerta – para verificar quién pertenecía al campamento.

La procedencia (origen) también residía en marcas. Alfareros, canteros y comerciantes rayaban o estampaban bienes para que los compradores supieran quién los hizo y de dónde venían. Las monedas llevaban símbolos reales para certificar valor y autenticidad.

En ese mundo, un sello intacto o una marca familiar actuaba como el paso de verificación – equivalente a una auditoría simple. La manipulación física era obvia, y la reputación hacía el resto.

Era Industrial: Papeles, Sellos y Números de Serie

A medida que el comercio se expandía, necesitábamos reglas consistentes. Los pasaportes y documentos de identidad (estandarizados después de la Primera Guerra Mundial) permitían a los agentes de frontera verificar la identidad de un viajero con una rápida mirada y un sello.

Las marcas y marcas comerciales ayudaban a los compradores a evitar falsificaciones. Las etiquetas “Hecho en…” y los números de serie de fábrica mostraban dónde y cuándo se hizo un producto, y de qué lote provenía – vital para recalls y control de calidad.

El dinero y los documentos añadieron características visibles contra la falsificación. Los billetes ganaron marcas de agua y grabados intrincados. Los documentos notariales y los sellos en relieve se volvieron rutinarios para confirmar firmas y fechas.

Era de la Electrónica: Secretos y Escáneres

Con las computadoras llegaron nuevas formas de demostrar “soy yo”. La contraseña (década de 1960) y el PIN para tarjetas permitieron a las máquinas verificar “algo que sabes”. Esto trasladó la autenticación del papel a los sistemas digitales.

Para la procedencia, los códigos de barras – y más tarde los códigos QR – colocaron una identificación escaneable en cada artículo. Un escaneo rápido mostraba el registro del producto en una base de datos. Esto transformó el comercio minorista, el envío y el inventario al hacer que cada artículo fuera rastreable.

La verificación se volvió legible por máquina. Las bandas magnéticas, los hologramas y más tarde los chips de pasaporte permitieron a los dispositivos verificar la autenticidad y detectar manipulaciones, no solo los ojos humanos.

La Era Web: Identidad en Línea y Cerraduras Encriptadas

Internet introdujo los nombres de usuario y contraseñas en todas partes, luego la autenticación de dos factores (2FA) – códigos adicionales o solicitudes de aplicaciones – para fortalecer los inicios de sesión.

El contenido digital también obtuvo firmas. Los editores de software firman sus archivos para que las computadoras puedan verificar la fuente. Las redes sociales comenzaron a agregar insignias “verificadas” para cuentas destacadas, señalando que una autoridad había verificado la identidad.

En la web, el pequeño candado del navegador (HTTPS) significa que una autoridad de certificación de confianza ha verificado la identidad del sitio y que su conexión está encriptada. Revisión de jerga: la encriptación es una forma de codificar datos para que solo la parte destinataria pueda leerlos.

Web3: Registros Compartidos de Verdad

Blockchain agrega un registro público y a prueba de manipulaciones – un registro en el que muchos ordenadores independientes (nodos) están de acuerdo. Ninguna empresa controla la “verdad”. En cambio, la red alcanza consenso (acuerdo) sobre lo que sucedió y cuándo.

-

Autenticación: Demuestras que controlas una billetera creando una firma criptográfica (una prueba matemática segura) con tu clave privada. No se necesita un inicio de sesión central.

-

Procedencia: Los pasos en una cadena de suministro pueden ser registrados en la cadena. El arte digital utiliza NFTs para publicar quién creó qué y cuándo.

-

Verificación: Cualquiera puede volver a verificar el libro mayor más tarde. Los sellos de tiempo, emisores y hashes de contenido (huellas digitales de archivos) son abiertos y auditables.

Piensa en una cadena de bloques como un tablón de anuncios comunitario con entradas bloqueadas: una vez publicadas, las entradas están marcadas con la hora, vinculadas y prácticamente imposibles de alterar sin que todos se den cuenta.

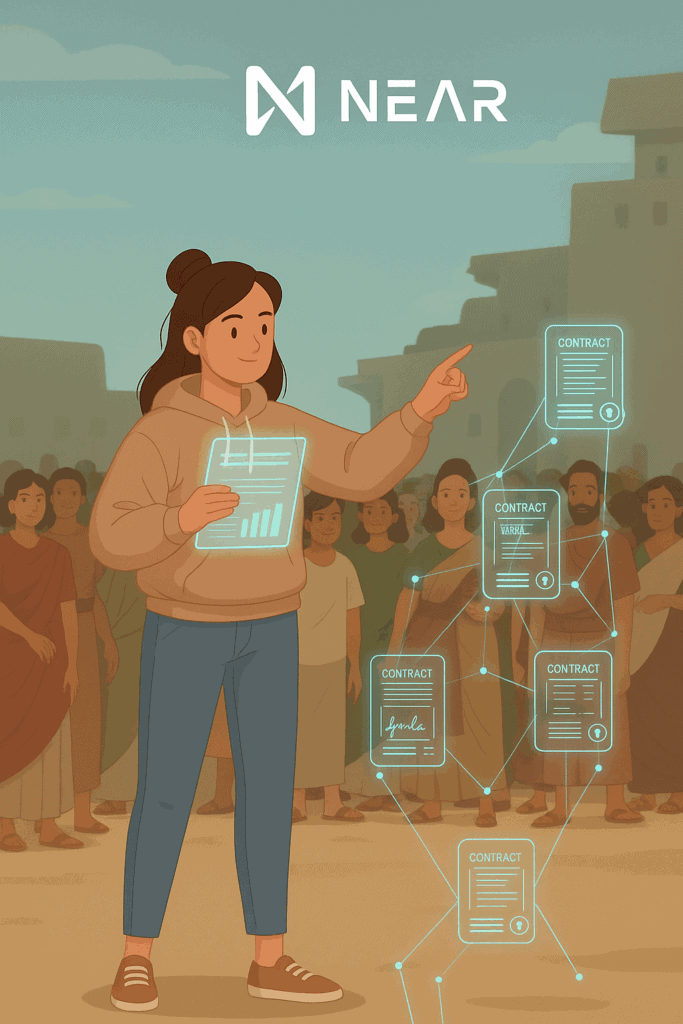

Cómo NEAR Protocolo lo hace práctico

NEAR se enfoca en hacer que estas ideas sean utilizables en la vida diaria y en los negocios.

Cuentas inteligentes legibles por humanos

En NEAR, una cuenta como alice.near es más que un nombre de usuario. Puede contener código (un contrato inteligente) y claves. Un contrato inteligente es un programa que se ejecuta en la cadena de bloques y sigue reglas que escribes. Incluso subcuentas (como ops.brand.near) pueden ejecutar sus propias reglas y firmar acciones en la cadena. Esto mantiene las identidades legibles para los humanos mientras siguen siendo programables.

Claves granulares para seguridad

NEAR admite dos tipos de claves:

-

Claves de acceso completo: como claves de propietario; pueden hacer cualquier cosa.

-

Claves de llamada de función: claves limitadas; solo pueden llamar métodos específicos con límites establecidos.

Este diseño soporta el principio de privilegio mínimo por defecto. Puedes rotar claves fácilmente, mantener claves sensibles en una billetera de hardware y dar permisos limitados a aplicaciones, bots o compañeros de equipo sin arriesgar las joyas de la corona.

Analogía: Piensa en Full-Access como la llave maestra de un edificio y Function-Call como una llave que solo abre el cuarto de correo entre las 9 y las 5.

Subcuentas: Espacios de nombres integrados para la confianza

Cualquier cuenta puede crear subcuentas debajo de sí misma, por ejemplo, store.brand.near, nft.brand.near, proofs.brand.near. Solo el padre puede crear nombres debajo de él. Esto forma una cadena pública de confianza: si está bajo brand.near, está respaldado por la marca.

Patrones prácticos:

-

Mantén company.near en frío (seguro con hardware). Usa ops.company.near para el trabajo diario.

-

Crea artículos oficiales desde nft.brand.near para que los compradores puedan verificar al instante que están bajo la marca real.

-

Emite credenciales desde diplomas.university.near y verifícalas por espacio de nombres y firma.

Subcuentas inteligentes: Política en el borde

Porque cada (sub)cuenta puede ejecutar código, puedes codificar reglas como multi-aprobación, límites de gasto, bloqueos temporales y claves específicas de rol. Incluso puedes automatizar acciones (por ejemplo, auto-generar un recibo cuando cambia el estado de entrega a “entregado”). Esto distribuye el riesgo: la cuenta raíz permanece sin conexión mientras que las subcuentas operan con permisos estrictos.

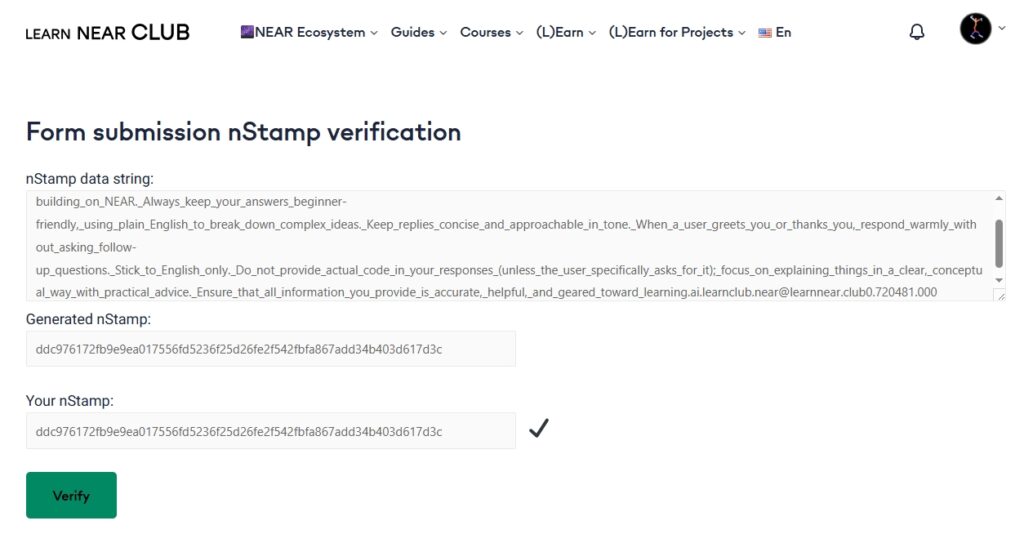

nStamp en NEAR: Procedencia con un clic

nStamp te permite tomar cualquier artefacto digital – archivo, formulario, imagen o salida de IA – crear un hash (una huella digital única) y escribir la huella digital más la marca de tiempo en NEAR desde una cuenta conocida (por ejemplo, proofs.brand.near). Más tarde, cualquiera puede volver a generar el hash original y verificar al instante emisor, tiempo e integridad sin revelar el contenido. Esto es ideal para recibos, certificados, contenido original y respuestas de IA verificables.

Por qué es importante

-

Autenticación: Inicia sesión demostrando el control de you.near. Delega claves seguras a subcuentas para equipos y automatizaciones.

-

Procedencia: Publica y crea desde *.brand.near. Tu espacio de nombres público y tu historial en cadena exponen rápidamente las falsificaciones.

-

Verificación: Utiliza nStamp para crear marcas de tiempo inmutables y huellas digitales que cualquiera puede verificar en segundos.

Conclusión

El viaje es continuo: desde sellos de cera hasta pasaportes, desde códigos de barras hasta HTTPS, y ahora hacia los libros contables compartidos. Las blockchains mantienen un registro público y auditable. NEAR hace que ese registro sea utilizable: nombres legibles, (sub)cuentas inteligentes, claves detalladas y nStamp para pruebas instantáneas. Las herramientas están listas hoy para ayudarte a responder esas preguntas eternas con menos dudas y más confianza.

Preguntas reflexivas

-

¿Dónde en tu trabajo o vida las subcuentas (como ops.brand.near) reducirían el riesgo manteniendo las cosas simples?

-

¿Qué documentos o resultados podrían beneficiarse de una huella digital nStamp para que otros puedan verificarlos más tarde?

-

¿Qué tareas podrías delegar a claves de llamada de función para evitar compartir acceso completo?

-

Si un cliente preguntara, “¿Cómo sé que esto es auténtico?”, ¿cómo se compararía tu proceso actual con el uso de NEAR?

Updated: noviembre 4, 2025