Como você sabe que um download não foi corrompido, uma atualização de software não foi trocada, ou uma máquina na nuvem está realmente executando o código em que você confia? A resposta é verificação – métodos que comprovam que os dados e o software são autênticos e inalterados. Começaremos com ferramentas do dia a dia como checksums de arquivos e depois passaremos para Ambientes de Execução Confiáveis (TEEs), um “quarto seguro” com suporte de hardware para código e dados sensíveis. Ao longo do caminho, você verá como a atestação remota permite que você confie em um computador que você não controla, e como os desenvolvedores vinculam o código aberto ao que realmente é executado. Usaremos metáforas simples – pacotes lacrados e mensageiros verificados – para tornar cada passo claro.

Por que a Verificação é Importante

Metáfora do dia a dia: um pacote lacrado.

Quando um pacote chega, você verifica duas coisas: o selo de evidência de violação e o número de rastreamento. Se o selo estiver intacto e o número de rastreamento corresponder ao registro do vendedor, você confia no conteúdo. Na computação, a verificação desempenha o mesmo papel: ela informa se os dados ou o código permaneceram os mesmos do remetente para o destinatário.

Hashes: Impressões Digitais Digitais para Integridade

Uma função hash criptográfica recebe qualquer entrada (um arquivo, mensagem ou programa) e produz uma saída de comprimento fixo chamada hash ou checksum. Trate-o como o número de rastreamento do pacote ou uma impressão digital digital.

Bons hashes criptográficos têm quatro propriedades-chave:

-

Determinístico: A mesma entrada sempre produz o mesmo hash.

-

Unidirecional: Você não pode recuperar a entrada a partir do hash.

-

Efeito avalanche: Pequenas alterações fazem o hash parecer totalmente diferente.

-

Resistente a colisões: É inviável encontrar duas entradas diferentes com o mesmo hash.

As escolhas modernas incluem SHA-256 e SHA-512. Hashes mais antigos como MD5 e SHA-1 são fracos em termos de segurança, mas ainda úteis para detectar corrupção acidental ao copiar arquivos. Fluxo de trabalho típico: um projeto publica um arquivo e seu SHA-256. Após o download, você calcula o hash localmente. Se corresponder, é muito provável que o arquivo esteja intacto – como um número de rastreamento que se alinha.

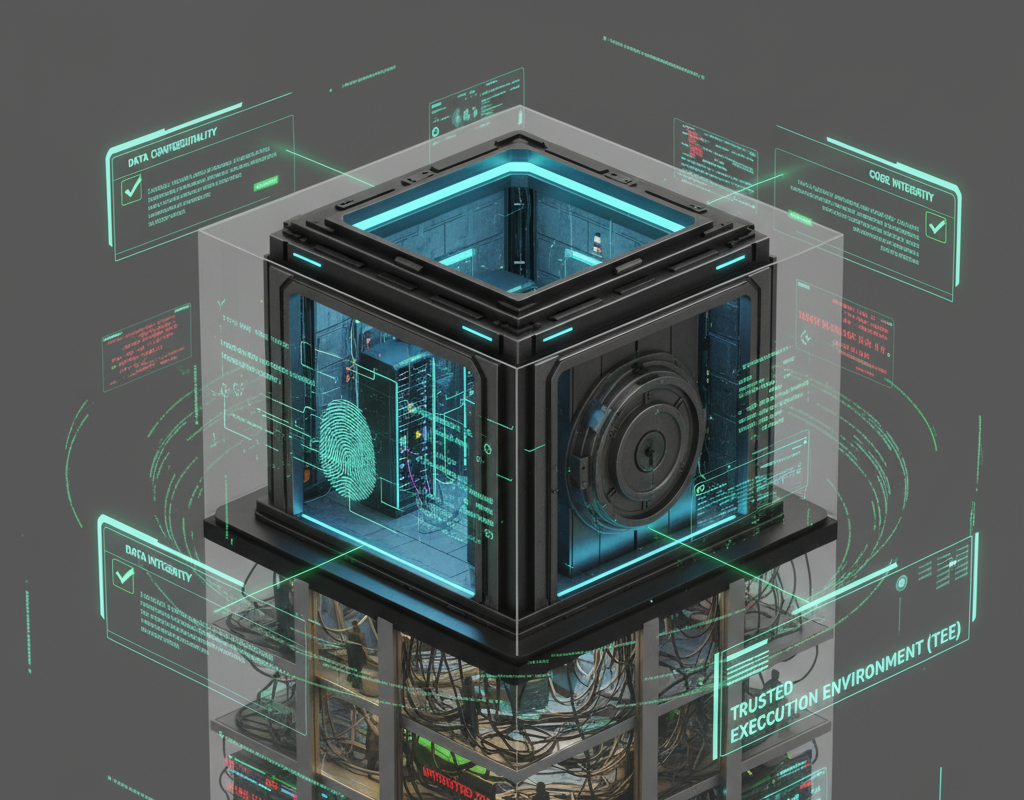

O Que É um TEE?

Um Ambiente de Execução Confiável (TEE) é uma área segura e isolada dentro de um processador. Pense nele como um quarto seguro trancado dentro de um prédio. Códigos sensíveis são executados dentro dele; dados sensíveis são processados dentro dele. Mesmo que o restante do prédio (o sistema operacional ou o administrador de nuvem) seja barulhento ou não confiável, o quarto seguro mantém os segredos protegidos.

O hardware garante três promessas:

-

Confidencialidade dos dados: Os estranhos não podem ler os dados enquanto estão em uso.

-

Integridade dos dados: Os estranhos não podem alterar os dados enquanto estão em uso.

-

Integridade do código: Os estranhos não podem alterar o código em execução no TEE.

Isso torna os TEEs úteis para computação em nuvem confidencial, IA preservadora de privacidade e cenários nos quais você precisa de resultados de máquinas que não possui.

Atestação: “Mostre Seu ID Antes de Eu Entregar Segredos”

Metáfora cotidiana: o mensageiro verificado.

A caixa selada (integridade) não é suficiente – você também quer saber se o mensageiro é genuíno. Um verdadeiro mensageiro mostra uma insígnia emitida pela sede e pode pedir que você confirme um código de retirada único. Somente então você entrega itens valiosos.

Attestation remota funciona da mesma forma à distância:

-

Medição de estado (os detalhes do pacote): O TEE cria um relatório com medições – hashes do código do aplicativo, configuração e versões de hardware/firmware do TEE.

-

Assinatura criptográfica (o crachá oficial): O TEE assina este relatório com uma chave privada enraizada no hardware fundida no chip – como um crachá emitido pelo fabricante.

-

Entrega (entregando o ID): O relatório assinado vai para o verificador remoto.

-

Verificação (ligando para a HQ): O verificador verifica a assinatura por meio de uma cadeia confiável até o fabricante do chip e compara os hashes relatados com valores conhecidos como bons. Também inclui um nonce (um desafio aleatório) – como o código de retirada único de hoje – para evitar replays.

-

Canal seguro (entrar para falar em particular): Se todas as verificações passarem, o verificador abre uma linha criptografada diretamente para o aplicativo dentro do TEE e pode enviar com segurança segredos.

Exemplo do mundo real: Antes de um hospital enviar dados do paciente para uma IA na nuvem, ele verifica – por meio de atestação – que o modelo binário auditado exato está sendo executado dentro de um TEE genuíno. Somente então ele compartilha os dados.

Fechando a “lacuna de verificação”: Da fonte à execução

Uma caixa lacrada entregue por um mensageiro verificado ainda deixa uma pergunta: Quem embalou a caixa e eles usaram a receita pública? No software, a atestação prova qual binário está sendo executado, não que foi construído a partir do código-fonte público e auditado que você confia. Essa é a lacuna de verificação.

Cadeia de ponta a ponta (a receita, a cozinha, o selo):

-

Verificação do código-fonte (a receita pública): O código está aberto para revisão e auditoria.

-

Integridade do processo de construção (a cozinha confiável):

-

Construção reproduzível: Qualquer um pode seguir a receita e produzir o mesmo pote com o mesmo rótulo (hash binário idêntico).

-

Construção atestada: Se a reprodutibilidade for difícil, cozinhe dentro de uma cozinha monitorada (um TEE) que assina um log vinculando a versão da receita (commit) ao rótulo do pote final (hash binário).

-

-

Atestação em tempo de execução (o mensageiro + selo): Prove que o pote verificado é exatamente o que está sendo entregue e aberto agora.

Com essas etapas conectadas, os usuários ganham alta confiança de que “o código que auditamos é o código que manipulou nossos dados”.

Juntando Tudo

A verificação varia de verificações rápidas de arquivos com SHA-256 a atestação com suporte de hardware em TEEs. Hashes são os números de rastreamento. TEEs são o quarto seguro. Atestação é o mensageiro mostrando um crachá e um código de retirada fresco. E a ligação de receita a pote (construções reproduzíveis ou atestadas) fecha o ciclo entre código aberto e software em execução. Juntos, essas camadas transformam “espero que esteja bem” em “podemos provar isso”.

Conclusão

A confiança deve ser conquistada, não assumida. Comece com hashes para integridade de arquivos. Use TEEs para proteger código e dados em uso. Exija atestação remota antes de compartilhar segredos com a nuvem. E insista em uma ligação verificável de origem → construção → tempo de execução para fechar a lacuna.

Questões Reflexivas

-

Onde poderiam verificações simples de hash evitar erros ou ataques em seus fluxos de trabalho atuais?

-

Quais tarefas em sua equipe se beneficiariam mais ao serem executadas dentro de um TEE?

-

Você consegue vincular seu código-fonte aos binários implantados (compilações reproduzíveis ou atestadas)?

-

Quais valores de referência “conhecidos-bons” e políticas você usará para validar relatórios de atestação?

please login with NEAR

Updated: Setembro 30, 2025