Mais partes de nossas vidas agora funcionam em telefones, laptops e na nuvem. Isso torna mais difícil proteger segredos. Um Ambiente de Execução Confiável (TEE) ajuda agindo como uma pequena sala segura dentro de um chip de computador. Apenas código aprovado entra. O que acontece lá dentro permanece privado e intacto. Em três minutos, este guia explica o que é um TEE, por que é confiável, onde é usado e como usá-lo sabiamente.

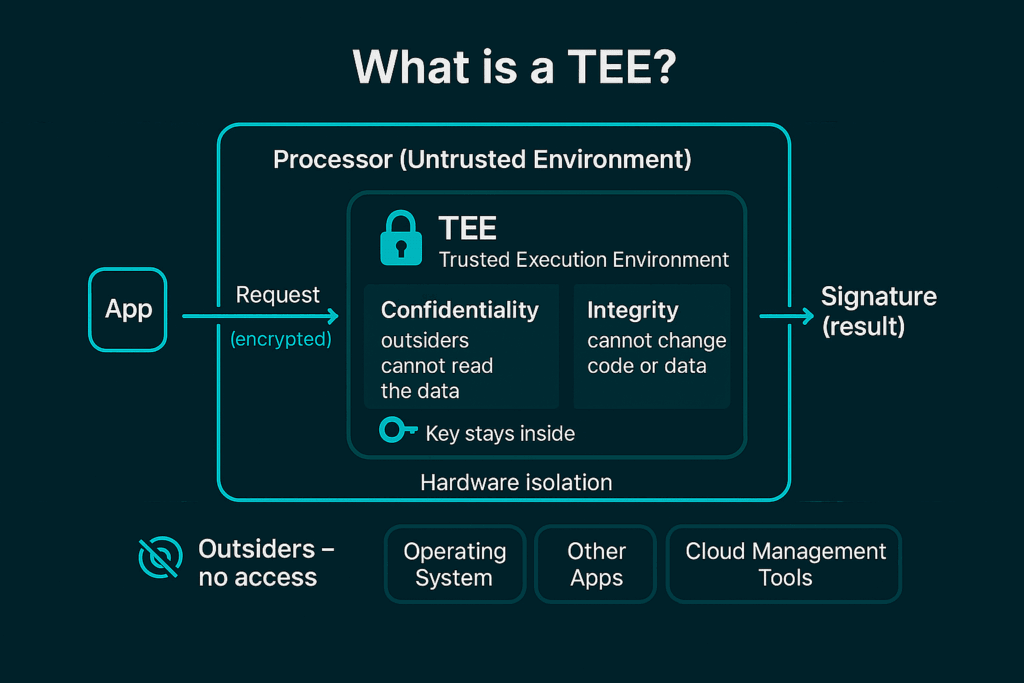

O que é um TEE?

Pense em uma sala trancada e à prova de som dentro do processador. Essa sala é o TEE. Ele oferece duas promessas sólidas:

-

Confidencialidade: os outsiders não podem ler os dados.

-

Integridade: os outsiders não podem alterar o código ou os dados.

“Outsiders” incluem o sistema operacional, outros aplicativos e ferramentas de gerenciamento de nuvem. O isolamento de hardware faz cumprir essas regras, tornando difícil para ataques de software normais entrarem.

Cenário rápido: seu aplicativo precisa verificar uma chave privada e assinar uma mensagem. Dentro do TEE, a chave nunca sai da sala. A assinatura é produzida, mas a chave permanece oculta.

Por que você pode confiar nele

Os TEEs possuem várias camadas de controles:

-

Inicialização segura: na inicialização, o TEE verifica assinaturas digitais em seu próprio código e em seu pequeno sistema operacional seguro. Se as verificações falharem, ele não é executado.

-

Apenas aplicativos autorizados: o TEE verifica se um aplicativo está autorizado antes de iniciar.

-

Isolamento forte: vários aplicativos confiáveis podem compartilhar o host, mas cada um vê apenas seus próprios dados.

-

Memória confidencial: a memória do TEE é criptografada e oculta do sistema operacional principal e do hipervisor.

-

Atestação remota: o TEE pode produzir uma prova criptográfica do software exato que está em execução para que um usuário remoto possa verificá-lo.

Onde os TEEs aparecem

Os TEEs impulsionam a computação confidencial, que mantém os dados protegidos mesmo enquanto estão sendo processados.

-

Segurança móvel: armazene biometria e chaves de pagamento em uma zona protegida.

-

Computação em nuvem: execute cargas de trabalho em máquinas virtuais confidenciais. Por exemplo, a computação confidencial do Azure usa AMD SEV-SNP e Intel TDX para criptografar a memória da VM, e Intel SGX para aplicativos estilo enclave que precisam de isolamento forte sem grandes alterações de código.

-

Dispositivos IoT: proteja atualizações de firmware e segredos em frotas de sensores.

-

Sistemas de blockchain: processe pedidos privados, dados de saúde ou financeiros sem expô-los aos operadores de nós. Isso permite livros de pedidos privados e execuções de agentes de IA privados.

-

Carteiras de criptomoedas: mantenha chaves privadas e lógica de assinatura dentro do TEE para que as chaves nunca saiam da fronteira segura.

-

IA confiável: GPUs mais recentes adicionam recursos semelhantes ao TEE; combinados com VMs confidenciais de CPU, ajudam a manter modelos e dados privados durante o treinamento e inferência.

Por que não apenas criptografia? Métodos criptográficos puros como Criptografia Totalmente Homomórfica (FHE) e Computação Segura entre Partes (MPC) também protegem dados, mas frequentemente com alto custo ou grandes alterações no código. Os TEEs geralmente executam o software atual mais rapidamente e com menos alterações, enquanto ainda melhoram a privacidade.

Limites importantes

Nenhuma ferramenta é perfeita. Conheça esses limites antecipadamente:

-

Não é uma bala de prata: um TEE protege o que acontece dentro. Se o malware alterar as entradas antes de entrarem, ou adulterar as saídas depois de saírem, o TEE não pode detectar. Um TEE poderia assinar a transação errada se os dados fossem alterados a montante.

-

Ataques físicos: atacantes muito habilidosos com acesso direto ao chip ainda podem tentar métodos invasivos.

-

Canais laterais: falhas de CPU como Spectre e Meltdown mostraram que padrões de tempo e cache podem vazar pistas. Os fornecedores adicionam defesas, mas o risco não é zero.

-

Confiança no fornecedor: os designs vêm da Intel (SGX, TDX), AMD (SEV) e ARM (CCA). Você deve confiar no hardware deles e em suas atualizações.

-

Falta de verificação: a atestação prova “este binário está em execução”, mas não que corresponda ao código-fonte público sem etapas adicionais.

Como reduzir o risco

Use TEEs como parte de um plano em camadas:

-

Projete para falhas: assuma que uma violação é possível. Prefira TEEs para proteger a privacidade e limitar os danos, não como sua única proteção para a integridade do sistema.

-

Proteja padrões de acesso: use RAM Oblivious (ORAM) para ocultar quais locais de memória são acessados, reduzindo o que os observadores podem inferir.

-

Rode chaves: use chaves de sessão de curta duração e rotação regular para que qualquer vazamento tenha um pequeno raio de ação.

-

Feche a lacuna de construção: construa e verifique o software dentro de um TEE para que você possa vincular o código-fonte público ao binário exato que será executado posteriormente. Exemplo: o “In-ConfidentialContainer (In-CC) Build” da dstack afirma fornecer esse caminho de ponta a ponta [clarificar: confirmar nome do fornecedor e nome do recurso].

Conclusão

Um TEE traz uma sala segura para o seu dispositivo ou máquina virtual na nuvem. Ele mantém os dados privados e o código intacto durante a execução. Não elimina a necessidade de entradas seguras, saídas cuidadosas e boa higiene de chaves. Combinado com defesas em camadas e verificação clara, os TEEs são uma base prática para computação confidencial em telefones, nuvens, IoT, blockchains, carteiras e cargas de trabalho de IA.

please login with NEAR

Updated: Setembro 26, 2025