다운로드가 손상되지 않았는지, 소프트웨어 업데이트가 교체되지 않았는지 또는 클라우드 머신이 신뢰할 수 있는 코드를 실행하고 있는지를 어떻게 알 수 있을까요? 답은 검증 – 데이터와 소프트웨어가 진정하고 변경되지 않았음을 증명하는 방법입니다. 파일 체크섬과 같은 일상적인 도구부터 시작하여 신뢰할 수 있는 실행 환경(TEEs)로 이동하겠습니다. 이는 민감한 코드와 데이터를 위한 하드웨어 보호된 “안전한 공간”입니다. 이 과정에서 원격 인증을 통해 제어하지 않는 컴퓨터를 신뢰할 수 있게 하고, 개발자가 오픈 소스 코드를 실제로 실행되는 것과 연결하는 방법을 볼 것입니다. 각 단계를 명확하게 하기 위해 밀봉된 패키지와 확인된 택배원과 같은 간단한 비유를 사용할 것입니다.

검증의 중요성

일상적인 비유: 밀봉된 패키지.

소포가 도착하면 두 가지를 확인합니다: 무결성을 확인할 수 있는 밀봉과 추적 번호. 밀봉이 손상되지 않았고 추적 번호가 판매자의 기록과 일치하면 내용물을 신뢰합니다. 컴퓨팅에서 검증은 동일한 역할을 합니다: 데이터나 코드가 발신자에서 수신자로 동일한지 여부를 알려줍니다.

해시: 무결성을 위한 디지털 지문

암호 해시 함수는 모든 입력(파일, 메시지 또는 프로그램)을 받아 해시 또는 체크섬이라고 불리는 고정 길이의 출력을 생성합니다. 이를 소포의 추적 번호나 디지털 지문으로 취급하세요.

좋은 암호 해시는 네 가지 주요 특성을 갖습니다:

-

결정론적: 동일한 입력은 항상 동일한 해시를 제공합니다.

-

일방향: 해시에서 입력을 복구할 수 없습니다.

-

백색화 효과: 미세한 변경으로 해시가 완전히 다르게 보입니다.

-

충돌 방지: 두 개의 다른 입력으로 동일한 해시를 찾는 것은 불가능합니다.

현대적인 선택 사항에는 SHA-256 및 SHA-512가 포함됩니다. MD5 및 SHA-1과 같은 오래된 해시는 보안에 취약하지만 파일을 복사할 때 우연한 손상을 감지하는 데 여전히 유용합니다. 전형적인 작업 흐름: 프로젝트가 파일을 게시하고 해당 파일의 SHA-256을 게시합니다. 다운로드 후 로컬에서 해시를 계산합니다. 일치하면 파일이 매우 정확한 상태로 유지됩니다 – 마치 일치하는 추적 번호와 같습니다.

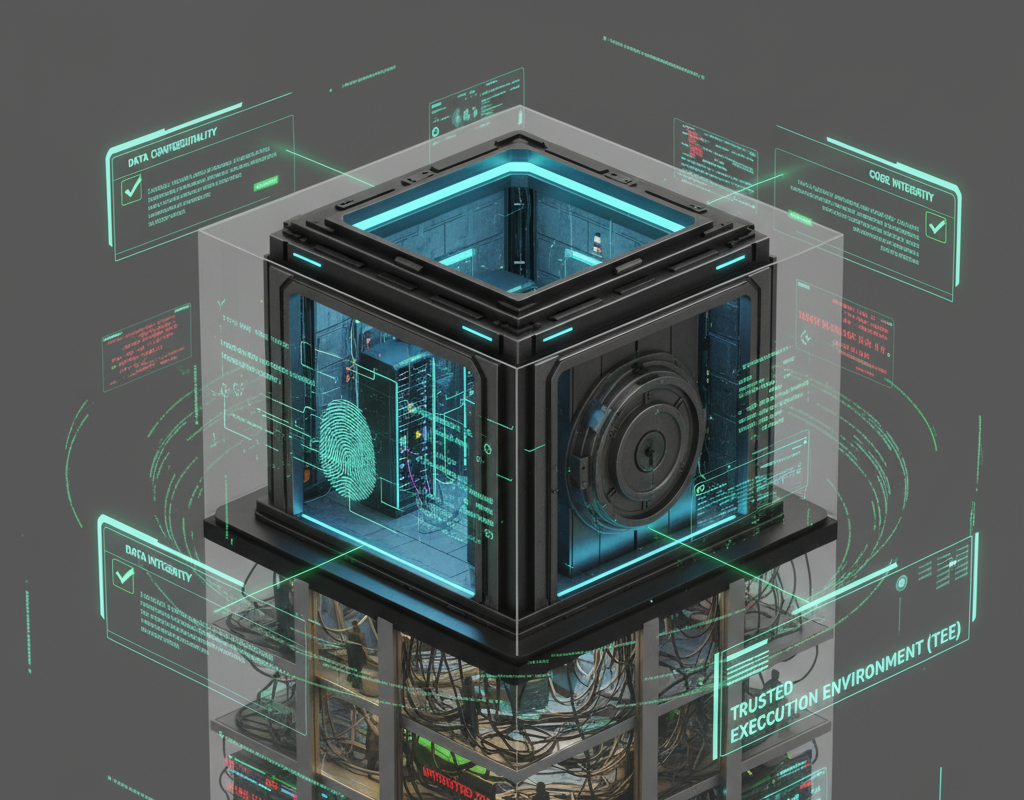

TEE란 무엇인가요?

신뢰할 수 있는 실행 환경(TEE)은 프로세서 내부의 안전한 격리 영역입니다. 건물 내부의 잠긴 안전한 방으로 생각해보세요. 민감한 코드가 내부에서 실행되고 민감한 데이터가 내부에서 처리됩니다. 건물의 나머지 부분(운영 체제 또는 클라우드 관리자)이 시끄럽거나 신뢰할 수 없더라도 안전한 방은 비밀을 보호합니다.

하드웨어는 세 가지 약속을 시행합니다:

-

데이터 기밀성: 외부인은 데이터를 사용하는 동안 읽을 수 없습니다.

-

데이터 무결성: 외부인은 데이터를 사용하는 동안 변경할 수 없습니다.

-

코드 무결성: 외부인은 TEE에서 실행 중인 코드를 변경할 수 없습니다.

이로써 TEE는 기밀 클라우드 컴퓨팅, 개인 정보 보호를 위한 AI, 그리고 소유하지 않은 기계에서 결과를 필요로 하는 시나리오에 유용합니다.

증명: “비밀을 전달하기 전에 신분증을 보여주세요”

일상적인 비유: 확인된 택배원.

봉인된 상자(무결성)만으로는 충분하지 않습니다 – 당신은 또한 택배원이 진짜인지를 알고 싶습니다. 진짜 택배원은 본사에서 발급한 뱃지를 보여주며 일회용 픽업 코드를 확인해 달라고 할 수 있습니다. 그런 다음에야 소중한 물건을 건네줍니다.

원격 인증은 멀리서도 동일한 방식으로 작동합니다:

-

상태 측정 (소포 세부 정보): TEE는 앱 코드, 구성, TEE의 하드웨어/펌웨어 버전의 해시로 구성된 보고서를 생성합니다.

-

암호 서명 (공식 배지): TEE는 이 보고서를 칩에 퓨즈된 하드웨어 루트 개인 키로 서명합니다 – 제조업체가 발급한 배지와 같이.

-

전달 (ID 전달): 서명된 보고서가 원격 검증자에게 전달됩니다.

-

검증 (본사에 전화): 검증자는 서명을 칩 제조업체로 이어지는 신뢰할 수 있는 체인을 통해 확인하고 보고된 해시를 알려진 좋은 값과 비교합니다. 또한 재생을 방지하기 위해 논스 (랜덤한 도전) – 오늘의 고유한 픽업 코드와 같이 포함됩니다.

-

안전한 채널 (비공개로 이야기하기 위해 안으로 들어가세요): 모든 확인이 통과되면 검증자는 TEE 내부의 앱으로 직접 암호화된 라인을 열고 안전하게 비밀을 전송할 수 있습니다.

실제 예시: 병원이 환자 데이터를 클라우드 AI에 업로드하기 전에, 정확히 감사된 모델 바이너리가 정품 TEE 내에서 실행 중인지를 인증을 통해 확인합니다. 그 후에만 데이터를 공유합니다.

“인증 갭” 닫기: 소스부터 런타임까지

검증된 택배기사에 의해 전달된 밀봉 상자는 여전히 하나의 질문을 남깁니다: 누가 상자를 싸서 공개 레시피를 사용했는지? 소프트웨어에서, 인증은 실행 중인 어떤 이진 파일인지를 증명하며, 신뢰하는 공개된 감사된 소스 코드에서 빌드되었음을 증명하지는 않습니다. 그것이 검증 갭입니다.

끝에서 끝 체인 (레시피, 주방, 봉인):

-

소스 코드 확인 (공개 레시피): 소스는 검토 및 감사를 위해 공개되어 있습니다.

-

빌드 프로세스 무결성 (신뢰할 수 있는 주방):

-

재현 가능한 빌드: 누구나 레시피를 따라갈 수 있고 동일한 라벨이 붙은 동일한 jar를 생성할 수 있습니다 (동일한 이진 해시).

-

인증된 빌드: 재현 가능성이 낮다면, 모니터링된 주방(TEE)에서 요리를 하여 레시피 버전(커밋)을 완성된 jar의 라벨(이진 해시)에 바인딩하는 로그를 서명합니다.

-

-

런타임 인증 (택배원 + 인증): 확인된 jar가 현재 전달되고 열리는 것과 정확히 일치함을 증명합니다.

이러한 단계를 연결하면 사용자들은 “검토한 코드가 우리 데이터를 처리한 코드와 일치한다”는 높은 신뢰를 얻을 수 있습니다.

통합하기

검증은 SHA-256을 사용한 빠른 파일 확인부터 TEE에서 하드웨어 지원 인증까지 확장됩니다. 해시는 추적 번호입니다. TEE는 안전한 공간입니다. 인증은 택배원이 배지와 신선한 픽업 코드를 보여주는 것입니다. 그리고 레시피-jar 링크 (재현 가능한 또는 인증된 빌드)는 오픈 소스와 실행 중인 소프트웨어 사이의 루프를 닫습니다. 이러한 계층을 함께 사용하면 “괜찮을 것이다”를 “증명할 수 있다”로 바꿀 수 있습니다.

중요 사항

신뢰는 얻어져야 하며 가정해서는 안 됩니다. 파일 무결성을 위해 해시로 시작하세요. 사용 중인 코드와 데이터를 보호하기 위해 TEE를 사용하세요. 클라우드와 비밀을 공유하기 전에 원격 인증을 요구하세요. 그리고 간극을 닫기 위해 소스 → 빌드 → 런타임으로의 검증 가능한 링크를 요구하세요.

반성적 질문

-

현재 워크플로우에서 간단한 해시 확인이 실수나 공격을 방지할 수 있는 곳은 어디인가요?

-

귀하의 팀에서 어떤 작업이 TEE 내에서 실행될 때 가장 많은 혜택을 받을까요?

-

소스 코드를 배포된 이진 파일에 연결할 수 있나요 (재현 가능하거나 확인된 빌드)?

-

인증 보고서를 검증하기 위해 사용할 “알려진 좋은” 참조 값과 정책은 무엇인가요?

please login with NEAR

Updated: 9월 30, 2025