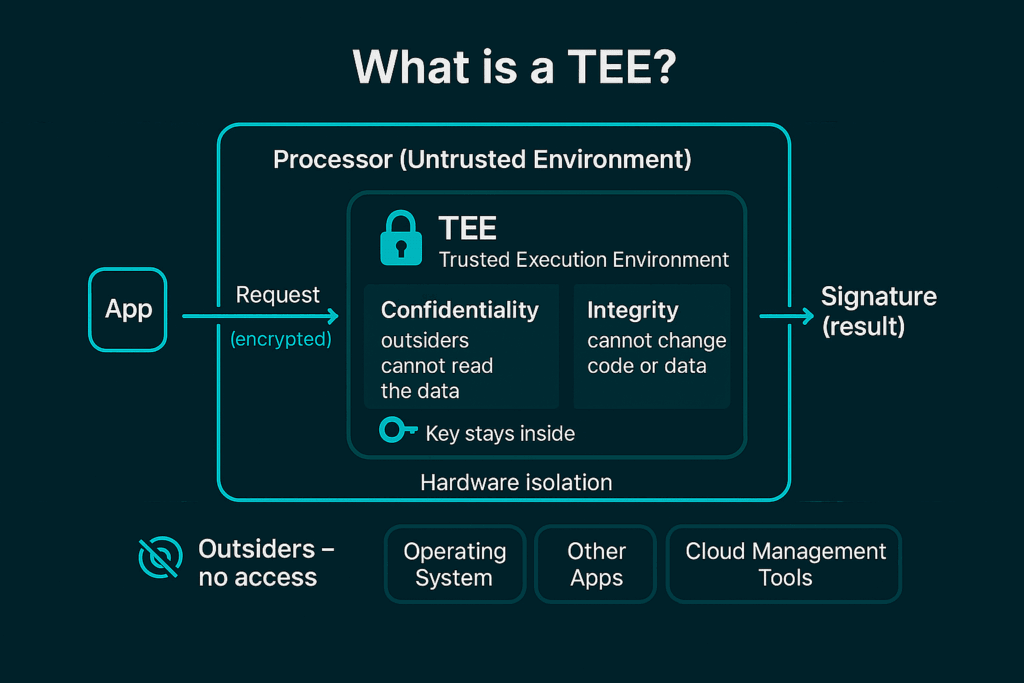

우리 삶의 더 많은 부분이 이제 핸드폰, 노트북, 그리고 클라우드에서 운영됩니다. 이는 비밀을 보호하는 것을 더 어렵게 만듭니다. 신뢰할 수 있는 실행 환경 (TEE)은 컴퓨터 칩 안에 작은 안전한 방처럼 작동하여 도와줍니다. 승인된 코드만 들어갑니다. 안에서 일어나는 일은 비공개이며 그대로 유지됩니다. 이 안내서에서는 TEE가 무엇인지, 왜 신뢰할 수 있는지, 어디에 사용되는지, 그리고 어떻게 현명하게 사용하는지를 세 분 안에 설명합니다.

TEE란 무엇인가요?

프로세서 안에 잠긴 방이라고 생각해보세요. 그 방이 TEE입니다. 이는 두 가지 강력한 약속을 제공합니다:

-

기밀성: 외부인은 데이터를 읽을 수 없습니다.

-

무결성: 외부인은 코드나 데이터를 변경할 수 없습니다.

“외부인”에는 운영 체제, 다른 앱, 그리고 클라우드 관리 도구가 포함됩니다. 하드웨어 격리는 이러한 규칙을 강제하므로 일반 소프트웨어 공격이 들어오기 어려워집니다.

빠른 시나리오: 당신의 앱이 개인 키를 확인하고 메시지에 서명해야 할 때를 상상해보세요. TEE 안에서 키는 방을 떠나지 않습니다. 서명은 생성되지만 키는 숨겨져 있습니다.

왜 신뢰할 수 있는가요?

TEE는 여러 가지 제어층을 쌓습니다:

-

안전한 부팅: 시작할 때, TEE는 자체 코드와 작은 안전한 운영 체제에 대한 디지털 서명을 확인합니다. 검사에 실패하면 실행되지 않습니다.

-

승인된 앱만: TEE는 앱이 시작되기 전에 인가된 앱인지 확인합니다.

-

강력한 격리: 여러 신뢰할 수 있는 앱이 호스트를 공유할 수 있지만 각각은 자신의 데이터만 볼 수 있습니다.

-

기밀 메모리: TEE 메모리는 암호화되어 있으며 주 운영 체제와 하이퍼바이저로부터 숨겨져 있습니다.

-

원격 증명: TEE는 실행 중인 정확한 소프트웨어에 대한 암호화 증명을 제공하여 원격 사용자가 확인할 수 있습니다.

TEE가 나타나는 곳

TEE는 데이터가 처리되는 동안에도 데이터를 보호하는 기밀 컴퓨팅을 구동합니다.

-

모바일 보안: 생체 인식 및 결제 키를 보호된 영역에 저장합니다.

-

클라우드 컴퓨팅: 기밀 가상 머신에서 워크로드를 실행합니다. 예를 들어, Azure 기밀 컴퓨팅은 AMD SEV-SNP 및 Intel TDX를 사용하여 VM 메모리를 암호화하며, Intel SGX는 큰 코드 변경 없이 강력한 격리가 필요한 엔클레이브 스타일 앱을 위해 사용됩니다.

-

IoT 장치: 센서 그룹 전체에 대한 펌웨어 업데이트 및 비밀을 보호합니다.

-

블록체인 시스템: 노드 운영자에게 노출되지 않고 개인 주문, 의료 또는 금융 데이터를 처리합니다. 이는 개인 주문서 및 개인 AI 에이전트 실행을 가능하게 합니다.

-

암호화폐 지갑: 개인 키 및 서명 논리를 TEE 내부에 유지하여 키가 안전한 경계를 벗어나지 않도록 합니다.

-

신뢰할 수 있는 AI: 최신 GPU는 TEE와 유사한 기능을 추가하며, CPU 기밀 가상 머신과 결합하여 모델 및 데이터를 훈련 및 추론 중에 개인 정보로 유지하는 데 도움을 줍니다.

왜 암호화만 사용하지 않나요? 완전한 암호화 방법인 Fully Homomorphic Encryption (FHE) 및 Secure Multiparty Computation (MPC)은 데이터를 보호하지만 종종 높은 비용이나 코드의 큰 변경이 필요합니다. TEE는 일반적으로 오늘의 소프트웨어를 더 빠르고 적은 변경으로 실행하면서 개인 정보 보호를 향상시킵니다.

중요한 한계

어떤 도구도 완벽하지 않습니다. 이러한 한계를 미리 알아두세요.

-

실버 불릿은 아닙니다: TEE는 내부에서 발생하는 것을 보호합니다. 악성 코드가 입력을 변경하거나 출력을 변조하면 TEE는 감지할 수 없습니다. 데이터가 변경된 경우 TEE는 잘못된 트랜잭션에 서명할 수 있습니다.

-

물리적 공격: 매우 숙련된 공격자가 칩에 직접 접근하여 침입 방법을 시도할 수 있습니다.

-

부수 채널: Spectre 및 Meltdown과 같은 CPU 결함은 타이밍 및 캐시 패턴이 힌트를 유출할 수 있음을 보여주었습니다. 공급 업체는 방어책을 추가하지만 위험은 제로가 아닙니다.

-

공급 업체 신뢰: 디자인은 Intel (SGX, TDX), AMD (SEV) 및 ARM (CCA)에서 제공됩니다. 그들의 하드웨어와 업데이트를 신뢰해야 합니다.

-

검증 간격: 증명은 “이 이진 파일이 실행 중임”을 증명하지만 추가 단계 없이 공개 소스 코드와 일치하는지는 증명하지 않습니다.

위험 감소 방법

계층화된 계획의 일부로 TEE를 사용하십시오:

-

실패를 고려한 설계: 침입이 가능하다고 가정하십시오. TEE를 사용하여 개인 정보를 보호하고 피해를 제한하되, 시스템 무결성을 위한 유일한 보호로 사용하지 마십시오.

-

접근 패턴 보호: 어떤 메모리 위치가 접근되었는지를 숨기기 위해 Oblivious RAM (ORAM)을 사용하여 관측자가 추론할 수 있는 것을 줄입니다.

-

키 회전: 단기 세션 키와 정기적인 회전을 사용하여 누출이 작은 영향 범위를 갖도록 합니다.

-

빌드 간격을 닫으십시오: 공개 소스 코드와 나중에 실행되는 정확한 바이너리를 연결할 수 있도록 TEE 내에서 소프트웨어를 빌드하고 확인하십시오. 예: dstack의 “In-ConfidentialContainer (In-CC) Build”는 이러한 종단 간 경로를 제공한다고 주장합니다 [명확히: 공급 업체 이름 및 기능 이름 확인].

요약

TEE는 기기 또는 클라우드 VM에 안전한 공간을 제공합니다. 실행 중에 데이터를 비공개로 유지하고 코드를 손상시키지 않습니다. 안전한 입력, 신중한 출력 및 좋은 키 위생이 필요한 필요성을 없애지는 않습니다. 계층적 방어 및 명확한 확인과 결합하면 TEE는 전화기, 클라우드, IoT, 블록체인, 지갑 및 AI 워크로드 전반에 걸쳐 기밀 컴퓨팅을 위한 실용적인 기반입니다.

please login with NEAR

Updated: 10월 10, 2025