ダウンロードが破損していないこと、ソフトウェアの更新が入れ替えられていないこと、またはクラウドマシンが信頼するコードを実行していることをどのように知るのでしょうか? 答えは検証 – データとソフトウェアが本物で変更されていないことを証明する方法です。まず、ファイルのチェックサムなどの日常的なツールから始め、次にTrusted Execution Environments (TEEs)、機密コードとデータのためのハードウェアバックドの「安全な部屋」に移動します。途中で、リモートアテステーションがコントロールしていないコンピュータを信頼する方法や、開発者がオープンソースコードを実際に実行されるものにリンクする方法を見ていきます。私たちは、封印されたパッケージと検証された宅配業者というシンプルな比喩を使用して、各ステップを明確にします。

検証の重要性

日常的な比喩:封印されたパッケージ。

荷物が届くと、あなたは2つのことを確認します:不正を示すシールと追跡番号。シールが無傷で追跡番号が販売業者の記録と一致する場合、中身を信頼します。コンピューティングでは、検証は同じ役割を果たします:送信者から受信者までのデータやコードが同じかどうかを教えてくれます。

ハッシュ:整合性のためのデジタル指紋

暗号ハッシュ関数は、任意の入力(ファイル、メッセージ、またはプログラム)を取り、ハッシュまたはチェックサムと呼ばれる固定長の出力を生成します。これをパッケージの追跡番号またはデジタル指紋のように扱います。

良い暗号ハッシュには4つの主要な特性があります:

-

決定論的:同じ入力は常に同じハッシュを生成します。

-

片方向:ハッシュから入力を復元することはできません。

-

雪崩効果:微小な変更でもハッシュは全く異なるように見えます。

-

衝突耐性:同じハッシュを持つ2つの異なる入力を見つけることは不可能です。

現代の選択肢には、SHA-256やSHA-512などがあります。 MD5やSHA-1などの古いハッシュはセキュリティ上弱いですが、ファイルをコピーする際の偶発的な破損を検知するのには依然として役立ちます。 典型的なワークフロー:プロジェクトがファイルを公開し、そのSHA-256を公開します。 ダウンロード後、ローカルでハッシュを計算します。 一致する場合、ファイルは非常におそらく無傷です – まるで整列した追跡番号のようです。

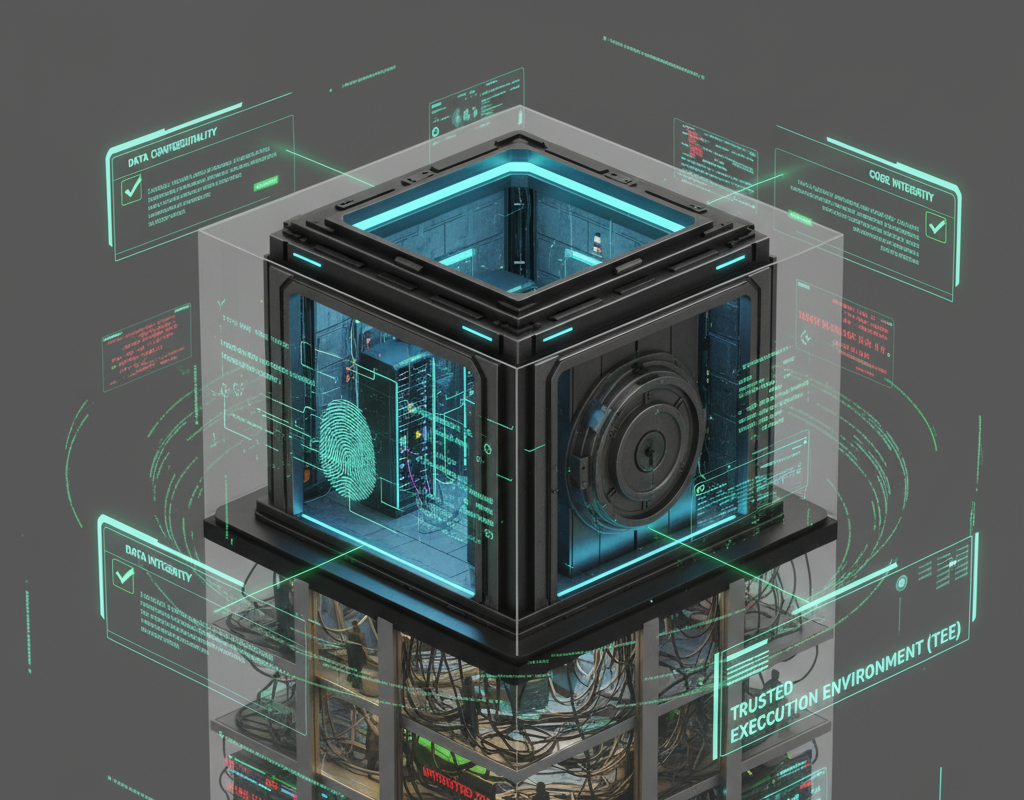

TEEとは?

信頼された実行環境(TEE)は、プロセッサ内部の安全で隔離された領域です。 建物内の施錠された安全室のようなものと考えてください。 機密コードが内部で実行され、機密データが内部で処理されます。 建物の他の部分(オペレーティングシステムやクラウド管理者)が騒々しいか信頼できない場合でも、安全室は秘密を保護します。

ハードウェアは3つの約束を強制します:

-

データの機密性:外部からデータを読み取ることはできません。

-

データの整合性:外部からデータを変更することはできません。

-

コードの整合性:TEEで実行されているコードを外部から変更することはできません。

これにより、TEEは機密クラウドコンピューティング、プライバシー保護のAI、および所有していないマシンからの結果が必要なシナリオに役立ちます。

証明:「秘密を渡す前にIDを見せて」

日常のメタファー:確認済みの宅配業者。

封印された箱(整合性)だけでは不十分です – あなたは宅配業者が本物であることも知りたいです。 本物の宅配業者は本部から発行されたバッジを提示し、一度だけの受け取りコードを確認するよう求めるかもしれません。 その後、貴重なアイテムを渡します。

リモートアテステーションは、遠隔地でも同じ方法で機能します:

-

状態測定(パーセルの詳細): TEEは、アプリコード、構成、TEEのハードウェア/ファームウェアバージョンのハッシュを含む測定を含むレポートを作成します。

-

暗号署名(公式バッジ): TEEは、このレポートに、チップに組み込まれたハードウェアルートプライベートキーで署名します—メーカーによって発行されたバッジのようなものです。

-

配信(IDの引き渡し): 署名されたレポートは、リモート検証者に送られます。

-

検証(HQに電話): 検証者は、署名をチップメーカーに戻る信頼されたチェーンを介してチェックし、報告されたハッシュを既知の正しい値と比較します。また、リプレイを防ぐために、今日のユニークなピックアップコードのようなナンス(ランダムなチャレンジ)も含まれます。

-

セキュアチャネル(プライベートで話すために中に入る): すべてのチェックが合格した場合、検証者は、TEE内のアプリに直接暗号化されたラインを開き、安全にシークレットを送信できます。

現実世界の例: 病院が患者データをクラウドAIにアップロードする前に、正確に監査されたモデルバイナリが本物のTEE内で実行されていることをアテステーションを通じて検証します。その後にデータを共有します。

「検証ギャップ」を埋める:ソースからランタイムへ

検証済みの宅配業者によって配達された封印された箱は、まだ1つの疑問を残します:誰が箱を詰めたのか、そして彼らは公開レシピを使用したか? ソフトウェアでは、アテステーションは、実行されているどのバイナリが、信頼している公開された、監査されたソースコードから構築されたかを証明します。それが検証ギャップです。

エンドツーエンドチェーン(レシピ、キッチン、シール):

-

ソースコードの検証(公開されたレシピ): ソースコードはレビューおよび監査のために公開されています。

-

ビルドプロセスの整合性(信頼できるキッチン):

-

再現可能なビルド: 誰でもレシピに従って同じラベルの同じジャー(同一のバイナリハッシュ)を生成できます。

-

証明済みのビルド: 再現性が難しい場合は、監視されたキッチン(TEE)で調理を行い、レシピバージョン(コミット)と完成したジャーのラベル(バイナリハッシュ)を結びつけるログに署名します。

-

-

ランタイムの証明(運送業者+シール): 検証済みのジャーが現在配信および開封されているものであることを証明します。

これらの段階を結びつけることで、ユーザーは高い信頼性を得ます。 「監査したコードが私たちのデータを処理したコードであることを確認できます。」

まとめ

検証は、SHA-256による迅速なファイルチェックから、TEEによるハードウェアバックドの証明までスケールします。 ハッシュは追跡番号です。 TEEは安全な部屋です。 証明は、運送業者がバッジと新しい受け取りコードを示すことです。 そして、レシピとジャーのリンク(再現可能または証明済みのビルド)は、オープンソースと実行中のソフトウェアの間のループを閉じます。これらのレイヤーが組み合わさることで、「問題ないといいな」という状況が「証明できる」という状況に変わります。

まとめ

信頼は獲得されるべきであり、当然のものではありません。ファイルの整合性のためにハッシュを使用し、TEEを使用してコードとデータを保護し、クラウドと秘密を共有する前にリモート証明を要求し、ソース→ビルド→ランタイムの間に検証可能なリンクを要求して、ギャップを埋めることを要求します。

反省的質問

-

現在のワークフローで、どこに単純なハッシュチェックがミスや攻撃を防ぐのに役立つでしょうか?

-

チーム内のどのタスクが、TEE内で実行することで最も恩恵を受けるでしょうか?

-

ソースコードを展開されたバイナリにリンクできますか(再現可能または証明済みのビルド)?

-

どの「正しい」とされる参照値とポリシーを使用して、証明報告書を検証しますか?

please login with NEAR

Updated: 9月 30, 2025