Lebih banyak kehidupan kita sekarang berjalan di ponsel, laptop, dan awan. Itu membuat perlindungan rahasia lebih sulit. Sebuah Lingkungan Eksekusi Terpercaya (TEE) membantu dengan bertindak seperti ruang aman kecil di dalam chip komputer. Hanya kode yang disetujui yang masuk. Apa yang terjadi di dalam tetap pribadi dan utuh. Dalam tiga menit, panduan ini menjelaskan apa itu TEE, mengapa itu dipercayai, di mana itu digunakan, dan bagaimana menggunakannya dengan bijaksana.

Apa itu TEE?

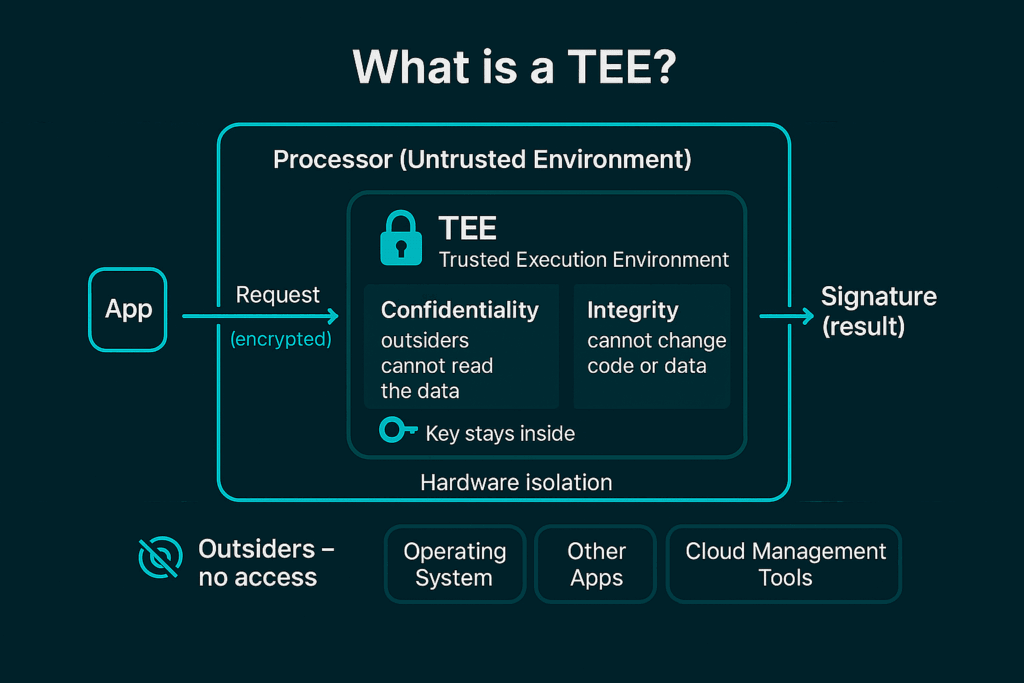

Bayangkan ruang terkunci dan kedap suara di dalam prosesor. Ruangan itu adalah TEE. Ini memberikan dua janji kuat:

-

Kerahasiaan: pihak luar tidak dapat membaca data.

-

Integritas: pihak luar tidak dapat mengubah kode atau data.

“Pihak luar” termasuk sistem operasi, aplikasi lain, dan alat manajemen awan. Isolasi perangkat keras menegakkan aturan ini, sehingga serangan perangkat lunak normal sulit masuk.

Skenario cepat: aplikasi Anda perlu memeriksa kunci pribadi dan menandatangani pesan. Di dalam TEE, kunci tidak pernah meninggalkan ruangan. Tanda tangan dihasilkan, tetapi kunci tetap tersembunyi.

Mengapa Anda dapat mempercayainya

TEE lapis beberapa kontrol:

-

Boot aman: saat startup, TEE memverifikasi tanda tangan digital pada kode dan OS keamanannya sendiri yang kecil. Jika pemeriksaan gagal, itu tidak berjalan.

-

Hanya aplikasi yang disetujui: TEE memverifikasi bahwa aplikasi diotorisasi sebelum memulai.

-

Isolasi kuat: beberapa aplikasi terpercaya dapat berbagi host, namun masing-masing hanya melihat data sendiri.

-

Memori rahasia: Memori TEE dienkripsi dan tersembunyi dari OS utama dan hipervisor.

-

Attestasi jarak jauh: TEE dapat menghasilkan bukti kriptografis tentang perangkat lunak yang sedang berjalan sehingga pengguna jarak jauh dapat memverifikasinya.

Di mana TEE muncul

TEE memberdayakan komputasi rahasia, yang menjaga data tetap terlindungi bahkan saat sedang diproses.

-

Keamanan seluler: simpan biometrik dan kunci pembayaran di zona yang dilindungi.

-

Komputasi awan: jalankan beban kerja di mesin virtual rahasia. Misalnya, komputasi rahasia Azure menggunakan AMD SEV-SNP dan Intel TDX untuk mengenkripsi memori VM, dan Intel SGX untuk aplikasi gaya enclave yang membutuhkan isolasi kuat tanpa perubahan kode besar.

-

Perangkat IoT: lindungi pembaruan firmware dan rahasia di sejumlah sensor.

-

Sistem blockchain: proses pesanan pribadi, data kesehatan, atau keuangan tanpa mengeksposnya ke operator node. Ini memungkinkan buku pesanan pribadi dan jalanan agen AI pribadi.

-

Dompet cryptocurrency: simpan kunci pribadi dan logika penandatanganan di dalam TEE sehingga kunci tidak pernah meninggalkan batas yang aman.

-

AI yang dapat dipercaya: GPU baru menambahkan fitur mirip TEE; dikombinasikan dengan VM rahasia CPU, mereka membantu menjaga model dan data tetap pribadi selama pelatihan dan inferensi.

Mengapa bukan hanya kriptografi? Metode kriptografi murni seperti Enkripsi Homomorfik Penuh (FHE) dan Komputasi Multipihak Aman (MPC) juga melindungi data, tetapi seringkali dengan biaya tinggi atau perubahan besar pada kode. TEE biasanya menjalankan perangkat lunak saat ini lebih cepat dan dengan lebih sedikit perubahan sambil tetap meningkatkan privasi.

Batasan penting

Tidak ada alat yang sempurna. Ketahui batasan-batasan ini dari awal:

-

Bukanlah solusi ajaib: TEE melindungi apa yang terjadi di dalam. Jika malware mengubah input sebelum masuk, atau merusak output setelah keluar, TEE tidak dapat mendeteksinya. TEE bisa menandatangani transaksi yang salah jika data diubah di hulu.

-

Serangan fisik: penyerang yang sangat terampil dengan akses langsung ke chip masih dapat mencoba metode invasif.

-

Saluran samping: kelemahan CPU seperti Spectre dan Meltdown menunjukkan bahwa pola waktu dan cache dapat bocor petunjuk. Vendor menambahkan pertahanan, tetapi risiko tidak nol.

-

Kepercayaan vendor: desain berasal dari Intel (SGX, TDX), AMD (SEV), dan ARM (CCA). Anda harus percaya pada hardware dan pembaruan mereka.

-

Kesenjangan verifikasi: penegasan membuktikan “binary ini sedang berjalan,” tetapi tidak bahwa itu cocok dengan kode sumber publik tanpa langkah tambahan.

Bagaimana mengurangi risiko

Gunakan TEE sebagai bagian dari rencana berlapis:

-

Desain untuk kegagalan: anggap pelanggaran mungkin terjadi. Lebih suka TEE untuk melindungi privasi dan membatasi kerusakan, bukan sebagai penjaga tunggal untuk integritas sistem.

-

Lindungi pola akses: gunakan Oblivious RAM (ORAM) untuk menyembunyikan lokasi memori yang disentuh, mengurangi apa yang dapat disimpulkan oleh pengamat.

-

Putar kunci: gunakan kunci sesi berumur pendek dan rotasi reguler sehingga bocoran memiliki radius ledakan kecil.

-

Tutup kesenjangan pembangunan: bangun dan verifikasi perangkat lunak di dalam TEE sehingga Anda dapat menghubungkan sumber publik ke binary yang tepat yang kemudian berjalan. Contoh: “In-ConfidentialContainer (In-CC) Build” dari dstack mengklaim menyediakan jalur ujung ke ujung ini [klarifikasi: konfirmasi nama vendor dan fitur].

Kesimpulan

TEE membawa ruang aman ke perangkat atau cloud VM Anda. Ini menjaga data pribadi dan kode utuh selama eksekusi. Ini tidak menghilangkan kebutuhan akan input yang aman, output yang hati-hati, dan kebersihan kunci yang baik. Digabungkan dengan pertahanan berlapis dan verifikasi yang jelas, TEE adalah dasar praktis untuk komputasi rahasia di seluruh ponsel, cloud, IoT, blockchain, dompet, dan beban kerja AI.

please login with NEAR

Updated: September 26, 2025