आप कैसे जानते हैं कि एक डाउनलोड को कोरप्ट नहीं किया गया था, एक सॉफ़्टवेयर अपडेट नहीं किया गया था, या एक क्लाउड मशीन वास्तव में आपको भरोसा करने वाले कोड को चला रही है? उत्तर है सत्यापन – उपाय जो साबित करते हैं कि डेटा और सॉफ़्टवेयर मानक और अपरिवर्तित हैं। हम रोजमर्रा के उपकरणों से शुरू करेंगे जैसे फ़ाइल चेकसम और फिर विश्वसनीय क्रियान्वयन परिवेश (TEEs), एक हार्डवेयर-समर्थित “सुरक्षित कक्ष” संवेदनशील कोड और डेटा के लिए। रास्ते में, आप देखेंगे कि दूरस्थ प्रमाणीकरण आपको उस कंप्यूटर पर भरोसा करने देता है जिसे आप नियंत्रण नहीं करते हैं, और डेवलपर्स कैसे ओपन सोर्स कोड को वास्तव में चलाने से जोड़ते हैं। हम सरल उपमान – मुहरित पैकेज और सत्यापित परिवहनकर्ताओं का उपयोग करेंगे – प्रत्येक कदम को स्पष्ट करने के लिए।

सत्यापन क्यों महत्वपूर्ण है

रोजमर्रा का उपमान: एक मुहरित पैकेज।

जब एक पार्सल पहुंचता है, तो आप दो चीजें जांचते हैं: टैम्पर-साक्ष्य पैक और ट्रैकिंग नंबर। अगर पैक संभाल है और ट्रैकिंग नंबर विक्रेता के रिकॉर्ड से मेल खाता है, तो आप सामग्री पर भरोसा करते हैं। कंप्यूटिंग में, सत्यापन एक ही भूमिका निभाता है: यह आपको बताता है कि डेटा या कोड भेजने वाले से प्राप्तकर्ता तक समान रहा है या नहीं।

हैश: पूर्णता के लिए डिजिटल अंगुलियाँ

एक क्रिप्टोग्राफिक हैश फ़ंक्शन किसी भी इनपुट (एक फ़ाइल, संदेश, या प्रोग्राम) को लेता है और एक निश्चित लंबाई का आउटपुट उत्पन्न करता है जिसे हैश या चेकसम कहा जाता है। इसे पैकेज का ट्रैकिंग नंबर या एक डिजिटल अंगुली के रूप में देखें।

अच्छे क्रिप्टोग्राफिक हैश के चार मुख्य गुण होते हैं:

-

निर्धारित: समान इनपुट हमेशा समान है।

-

एक-तरफ़ा: आप हैश से इनपुट को पुनः प्राप्त नहीं कर सकते।

-

एवलांच प्रभाव: छोटे बदलाव हैश को पूरी तरह से अलग दिखाते हैं।

-

संघर्ष-प्रतिरोधी: दो भिन्न इनपुट ढूंढना असंभव है।

आधुनिक विकल्प शामिल हैं SHA-256 और SHA-512। MD5 और SHA-1 जैसे पुराने हैश सुरक्षा के लिए कमजोर हैं, लेकिन फ़ाइलें कॉपी करते समय अक्सीडेंटल करप्शन को पकड़ने के लिए अभी भी उपयोगी हैं। सामान्य कार्यप्रणाली: एक परियोजना एक फ़ाइल प्रकाशित करती है और इसका SHA-256। डाउनलोड करने के बाद, आप स्थानीय रूप से हैश की गणना करते हैं। यदि यह मेल खाता है, तो फ़ाइल बहुत संभावना से सुरक्षित है – जैसे एक ट्रैकिंग नंबर जो मेल खाता है।

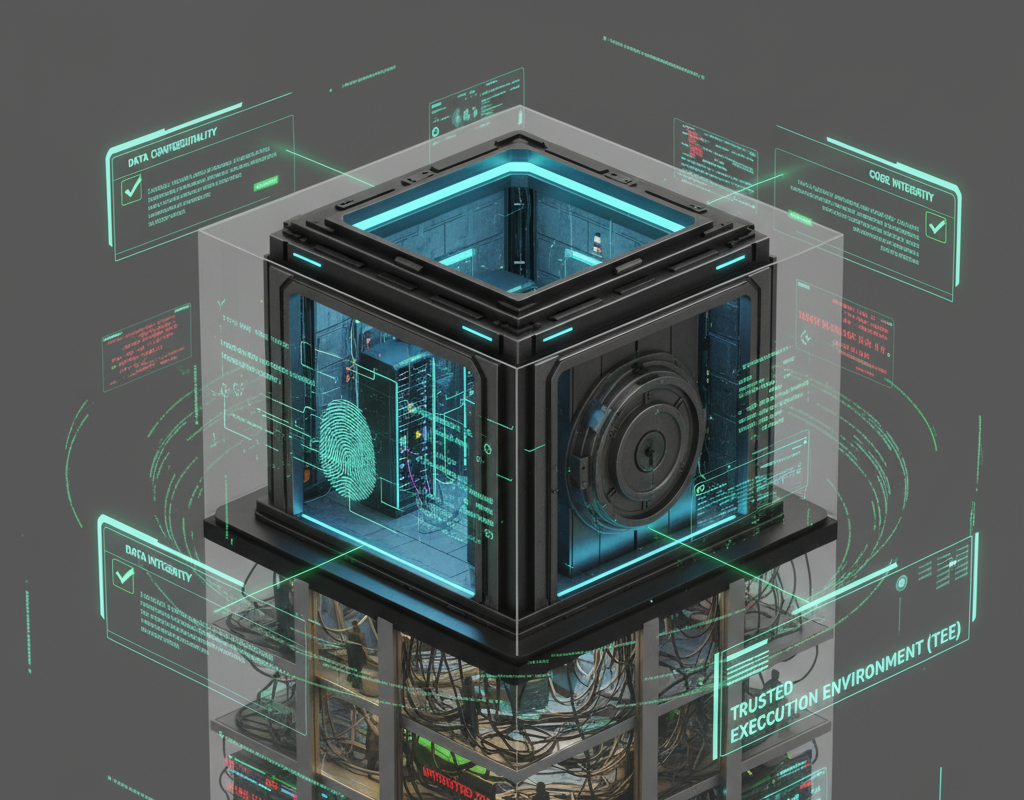

टीई क्या है?

एक विश्वसनीय क्रियान्वयन परिवेश (टीई) एक सुरक्षित, अलगावशील क्षेत्र है एक प्रोसेसर के अंदर। इसे एक ताला लगा हुआ सुरक्षित कमरा एक इमारत के अंदर सोचें। संवेदनशील कोड अंदर चलता है; संवेदनशील डेटा अंदर प्रसंस्कृत होता है। यदि इमारत का बाकी हिस्सा (ऑपरेटिंग सिस्टम या क्लाउड व्यवस्थापक) शोरीला या अविश्वसनीय है, तो सुरक्षित कमरा रहस्यों को सुरक्षित रखता है।

हार्डवेयर तीन वादे लागू करता है:

-

डेटा गोपनीयता: बाहरी व्यक्ति उस डेटा को पढ़ नहीं सकते जब तक यह प्रयोग में है।

-

डेटा अखंडता: बाहरी व्यक्ति उस डेटा को बदल नहीं सकते जब तक यह प्रयोग में है।

-

कोड अखंडता: बाहरी व्यक्ति टीई में चल रहे कोड को बदल नहीं सकते।

इससे टीई गोपनीय क्लाउड कंप्यूटिंग, गोपनीयता-संरक्षित एआई, और स्थितियों के लिए उपयोगी है जहां आपको मशीनों से परिणाम चाहिए जिनके आप मालिक नहीं हैं।

प्रमाणीकरण: “रहस्यों को सौंपने से पहले अपनी पहचान दिखाएं”

प्रतिदिन का उपमहाकवि: सत्यापित कूरियर।

बंद संदूक (अखंडता) पर्याप्त नहीं है – आप यह भी जानना चाहेंगे कि कूरियर वास्तविक है। एक वास्तविक कूरियर मुख्यालय द्वारा जारी एक बैज दिखाता है और आपसे एक बार का पिकअप कोड पुष्टि करने के लिए कह सकता है। तभी आप मूल्यवान वस्तुएं सौंपते हैं।

रिमोट अटेस्टेशन दूरी पर एक ही तरीके से काम करता है:

-

राज्य मापन (डाक विवरण): टीईई एक रिपोर्ट बनाता है जिसमें मापन—ऐप कोड, विन्यास, और टीईई के हार्डवेयर/फर्मवेयर संस्करणों के हैश होते हैं।

-

क्रिप्टोग्राफिक साइनिंग (आधिकारिक बैज): टीईई इस रिपोर्ट को एक हार्डवेयर-मूलित निजी कुंजी के साथ साइन करता है जो चिप में फ्यूज़ होती है—जैसे निर्माता द्वारा जारी किया गया बैज।

-

वितरण (आईडी सौंपना): साइन की गई रिपोर्ट दूरस्थ सत्यापक को जाती है।

-

सत्यापन (HQ को कॉल करना): सत्यापक चिप निर्माता तक एक विश्वसनीय श्रृंखला के माध्यम से हस्ताक्षर की जांच करता है और रिपोर्ट के हैश को ज्ञात-अच्छे मान्यताएँ के साथ तुलना करता है। यह एक नॉन्स (एक यादृच्छिक चुनौती) भी शामिल करता है – जैसे आज का अद्वितीय पिकअप कोड—पुनर्चलनों को रोकने के लिए।

-

सुरक्षित चैनल (निजता में बात करने के लिए अंदर चलो): यदि सभी जांचें पास होती हैं, तो सत्यापक एक एन्क्रिप्टेड लाइन खोलता है जो सीधे एप्लिकेशन की ओर टीईई के अंदर जाता है और सुरक्षित रूप से रहस्य भेज सकता है।

वास्तविक दुनिया का उदाहरण: जब एक अस्पताल रोगी डेटा को एक क्लाउड एआई में अपलोड करने से पहले, यह सत्यापित करता है – एटेस्टेशन के माध्यम से—कि एक सटीक मान्यायित मॉडल बाइनरी एक वास्तविक टीईई के अंदर चल रही है। तभी वह डेटा साझा करता है।

“सत्यापन अंतर” को बंद करना: स्रोत से रनटाइम तक

एक सीलड बॉक्स एक सत्यापित कूरियर द्वारा डिलीवर किया जाता है फिर भी एक सवाल छोड़ जाता है: कौन ने बॉक्स पैक किया, और क्या उन्होंने सार्वजनिक रेसिपी का उपयोग किया? सॉफ़्टवेयर में, अटेस्टेशन सिद्ध करता है कौन सी बाइनरी चल रही है, न कि यह आप विश्वसनीय स्रोत को बनाया गया है जिस पर आप भरोसा करते हैं। यही है सत्यापन अंतर।

एंड-टू-एंड श्रृंखला (रेसिपी, रसोई, मुहर):

-

स्रोत कोड सत्यापन (सार्वजनिक रेसिपी): स्रोत समीक्षा और मौन दोनों के लिए खुला है।

-

निर्माण प्रक्रिया अखंडता (विश्वसनीय रसोई):

-

पुनर्जन्यनीय निर्माण: कोई भी रेसिपी का पालन कर सकता है और एक ही लेबल वाला एक ही जार उत्पन्न कर सकता है (एक ही बाइनरी हैश)।

-

प्रमाणित निर्माण: यदि पुनर्जन्यनीयता कठिन है, तो निगरानी वाली रसोई में पकाना करें (एक TEE) जो एक लॉग को साइन करता है जो रेसिपी संस्करण (कमिट) को समाप्त जार के लेबल (बाइनरी हैश) से जोड़ता है।

-

-

रनटाइम प्रमाणीकरण (कूरियर + मुहर): साबित करें कि सत्यापित जार वही है जो अब वितरित और खोला जा रहा है।

इन चरणों के साथ जुड़े, उपयोगकर्ताओं को उच्च विश्वास मिलता है कि “हमने समीक्षा किया कोड हमारा डेटा संभाला है।”

इसे एक साथ लाना

सत्यापन शीघ्र फ़ाइल जांचों से शाह-256 से हार्डवेयर-समर्थित प्रमाणीकरण तक फैलता है। हैश ट्रैकिंग नंबर हैं। टीईई सुरक्षित कमरा है। प्रमाणीकरण कूरियर एक बैज और एक ताज़ा पिकअप कोड दिखाना है। और रेसिपी-टू-जार लिंक (पुनर्जन्यनीय या प्रमाणित निर्माण) ओपन सोर्स और चल रहे सॉफ़्टवेयर के बीच दायरा बंद करता है। इन स्तरों के साथ, ये परतें “आशा है कि सब ठीक है” को “हम सब प्रमाणित कर सकते हैं।” में बदल देती हैं।

टेकअवे

विश्वास को कमाया जाना चाहिए, न कि माना जाना चाहिए। फ़ाइल अखंडता के लिए हैश से शुरू करें। उपयोग में कोड और डेटा की सुरक्षा के लिए टीईई का उपयोग करें। गुप्त सीक्रेट्स साझा करने से पहले रिमोट प्रमाणीकरण की आवश्यकता है। और अंत में स्रोत → निर्माण → रनटाइम तक एक सत्यापनीय लिंक पर जोर दें।

परिचिति प्रश्न

-

आपके वर्तमान कार्यप्रणाली में साधारित हैश चेक्स कहाँ गलतियों या हमलों को रोक सकते हैं?

-

आपकी टीम में कौन से कार्य TEE के अंदर चलाने से सबसे अधिक लाभान्वित होंगे?

-

क्या आप अपने स्रोत कोड को डिप्लॉय किए गए बाइनरी से जोड़ सकते हैं (पुनर्उत्पादनीय या प्रमाणित निर्माण)?

-

आप किस “ज्ञात-अच्छे” संदर्भ मूल्यों और नीतियों का उपयोग करेंगे जो आपके द्वारा प्रमाणित रिपोर्टों को मान्यता देने के लिए होंगे?

please login with NEAR

Updated: सितम्बर 29, 2025