हमारे जीवन का अब अधिकांश फोन, लैपटॉप और क्लाउड पर चलता है। इससे रहस्यों की सुरक्षा करना मुश्किल हो जाता है। एक विश्वसनीय क्रियान्वयन वातावरण (TEE) एक कंप्यूटर चिप के अंदर एक छोटे सुरक्षित कमरे की तरह काम करके मदद करता है। केवल मंजूर कोड ही अंदर जाता है। जो कुछ भी अंदर होता है, वह निजी और संभाला हुआ रहता है। तीन मिनट में, यह मार्गदर्शिका समझाती है कि एक TEE क्या है, यह विश्वसनीय क्यों है, यह कहां प्रयोग किया जाता है, और इसे कैसे बुद्धिमानी से उपयोग करना है।

TEE क्या है?

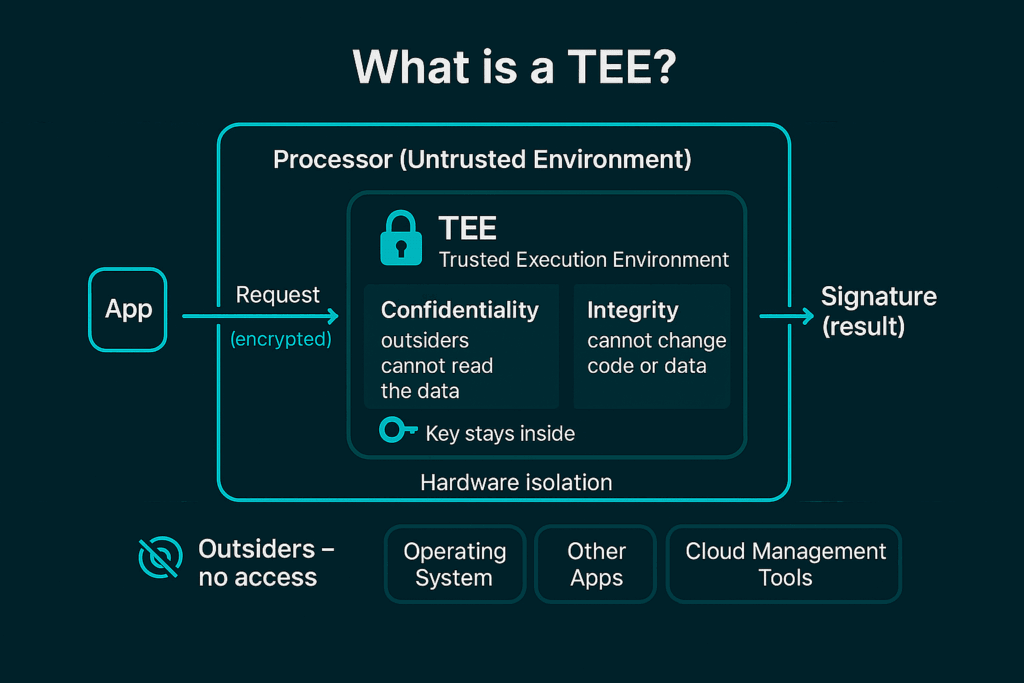

प्रोसेसर के अंदर एक ताला लगा, ध्वनिरोधक कमरे की तरह सोचें। वह कमरा TEE है। इसमें दो मजबूत वादे हैं:

-

गोपनीयता: बाहरी व्यक्ति डेटा को नहीं पढ़ सकते।

-

अखंडता: बाहरी व्यक्ति को कोड या डेटा नहीं बदल सकते।

“बाहरी व्यक्ति” में ऑपरेटिंग सिस्टम, अन्य ऐप्स, और क्लाउड प्रबंधन उपकरण शामिल हैं। हार्डवेयर विभाजन इन नियमों को प्रयोग करता है, इसलिए सामान्य सॉफ़्टवेयर हमलों को अंदर आने में मुश्किल होती है।

त्वरित परिदृश्य: आपकी ऐप को एक निजी कुंजी की जांच करनी है और एक संदेश को साइन करना है। TEE के अंदर, कुंजी कभी कमरे से बाहर नहीं जाती। हस्ताक्षर उत्पन्न होता है, लेकिन कुंजी छुपी रहती है।

आप इस पर भरोसा क्यों कर सकते हैं

TEE विभिन्न नियंत्रणों को तार देता है:

-

सुरक्षित बूट: प्रारंभ में, TEE अपने खुद के कोड और अपने छोटे सुरक्षित ओएस पर डिजिटल हस्ताक्षरों की पुष्टि करता है। यदि जांच विफल होती है, तो यह नहीं चलता है।

-

केवल मंजूर ऐप्स: TEE यह सत्यापित करता है कि किसी ऐप को शुरू होने से पहले अधिकृत किया गया है।

-

मजबूत विभाजन: कई विश्वसनीय ऐप्स मेजबान को साझा कर सकते हैं, लेकिन प्रत्येक केवल अपने डेटा को देखता है।

-

गोपनीय स्मृति: TEE स्मृति को एन्क्रिप्ट करता है और मुख्य ओएस और हाइपरवाइजर से छिपा होता है।

-

दूरस्थ प्रमाणीकरण: TEE एक यात्री उपयोगकर्ता को सत्यापित करने के लिए चल रहे सॉफ़्टवेयर का एक और्धात्मिक सबूत उत्पन्न कर सकता है।

TEE कहां दिखाई देता है

TEE गोपनीय गणना को सशक्त करता है, जो डेटा को संरक्षित रखता है जब तक उसे प्रसंस्कृत किया जा रहा है।

-

मोबाइल सुरक्षा: सुरक्षित क्षेत्र में जीवविज्ञान और भुगतान कुंजी संग्रहित करें।

-

क्लाउड कंप्यूटिंग: गोपनीय वर्चुअल मशीनों में कार्यश्रेणियों चलाएं। उदाहरण के लिए, एज़्यूर गोपनीय कंप्यूटिंग एएमडी SEV-SNP और इंटेल TDX का उपयोग वीएम मेमोरी को एन्क्रिप्ट करने के लिए करता है, और इंटेल SGX का उपयोग उन्चाइल-शैली ऐप्स के लिए करता है जिन्हें बड़े कोड परिवर्तन के बिना मजबूत अलगाव की आवश्यकता है।

-

आईओटी उपकरण: संवादों के फर्मवेयर अपडेट और रहस्यों की सुरक्षा संवादों के दलों के बीच।

-

ब्लॉकचेन सिस्टम: नोड ऑपरेटर्स को उसे उजागर न करते हुए निजी आदेश, स्वास्थ्य सेवा, या वित्तीय डेटा प्रोसेस करें। इससे निजी आदेश पुस्तकें और निजी एआई एजेंट रन्स संभव होते हैं।

-

क्रिप्टोकरेंसी वॉलेट: टीईई के अंदर निजी कुंजी और साइनिंग तर्क रखें ताकि कुंजी कभी भी सुरक्षित सीमा से बाहर न निकलें।

-

विश्वसनीय एआई: नए जीपीयू टीईई-जैसी विशेषताएं जोड़ते हैं; सीपीयू गोपनीय वीएम के साथ मिलाकर, वे प्रशिक्षण और अनुमान के दौरान मॉडल और डेटा को निजी रखने में मदद करते हैं।

क्यों न केवल गुप्तांकन? पूर्ण गुप्तांकन जैसी शुद्ध गणितीय विधियाँ (एफएचई) और सुरक्षित बहुपक्षीय संगणन (एमपीसी) भी डेटा की सुरक्षा करती हैं, लेकिन अक्सर उच्च लागत या कोड में बड़े परिवर्तनों के साथ। टीईई आम तौर पर आज के सॉफ़्टवेयर को तेजी से चलाते हैं और कम परिवर्तन के साथ फिर भी गोपनीयता में सुधार करते हैं।

महत्वपूर्ण सीमाएँ

कोई भी उपकरण पूर्ण नहीं है। इन सीमाओं को पहले से ही जानें:

-

चांदी की गोली नहीं: एक TEE वह सुरक्षित रखता है जो अंदर होता है। अगर मैलवेयर प्रविष्टियों को पहले बदल देता है, या उन्हें छोड़ने के बाद उत्पन्न करता है, तो TEE इसे पहचान नहीं सकता। यदि डेटा को पहले से ही बदल दिया गया था, तो TEE गलत लेनदेन पर हस्ताक्षर कर सकता था।

-

भौतिक हमले: बहुत ही कुशल हमलावर जो चिप के हाथों में पहुंच सकते हैं, वे अभी भी आक्रामक तरीकों का प्रयास कर सकते हैं।

-

साइड-चैनल्स: CPU दोष जैसे Spectre और Meltdown ने दिखाया कि समय और कैश पैटर्न संकेत छोड़ सकते हैं। विक्रेताओं ने सुरक्षा जोड़ी है, लेकिन जोखिम शून्य नहीं है।

-

विक्रेता विश्वास: डिज़ाइन इंटेल (SGX, TDX), AMD (SEV), और ARM (CCA) से आता है। आपको उनके हार्डवेयर और अपडेट पर भरोसा होना चाहिए।

-

सत्यापन अंतर: प्रमाणीकरण साबित करता है “यह बाइनरी चल रहा है,” लेकिन यह नहीं साबित करता कि यह सार्वजनिक स्रोत के साथ मेल खाता है बिना अतिरिक्त कदमों के।

रिस्क को कैसे कम करें

एक परतबंधित योजना का हिस्सा के रूप में TEEs का उपयोग करें:

-

असफलता के लिए डिज़ाइन करें: एक उल्लंघन संभावित मानें। TEEs का उपयोग गोपनीयता सुरक्षित रखने और हानि सीमित करने के लिए करें, सिस्टम अखंडता के लिए आपके एकमात्र रक्षक के रूप में नहीं।

-

पहुंच पैटर्न की सुरक्षा: उपयोग करें अनजान रैम (ORAM) ताकि छिपे हुए स्थानों को छुए गए कौन सी यादादेश हैं, जो अवलोकन करने वाले क्या अंतर कर सकते हैं।

-

कुंजियाँ घुमाएं: छोटे समय तक सत्र कुंजियाँ और नियमित घुमाव का उपयोग करें ताकि किसी भी लीक का एक छोटा व्यापार रहे।

-

निर्माण अंतर को बंद करें: एक TEE के अंदर सॉफ़्टवेयर को निर्माण और सत्यापित करें ताकि आप सार्वजनिक स्रोत को बाद में चलने वाले बाइनरी से जोड़ सकें। उदाहरण: dstack का “In-ConfidentialContainer (In-CC) Build” दावा करता है कि यह एक अंत से अंत पथ प्रदान करता है [स्पष्टीकरण: विक्रेता का नाम और विशेषता का नाम पुष्टि करें]।

उत्तरजन

एक TEE आपके डिवाइस या क्लाउड VM में एक सुरक्षित कमरा लाता है। यह डेटा को निजी और कोड को क्रियान्वयन के दौरान संभालता है। यह सुरक्षित इनपुट, सावधानीपूर्वक आउटपुट, और अच्छी कुंजी स्वच्छता की आवश्यकता को हटाने में मदद नहीं करता। स्तरबद्ध रक्षा और स्पष्ट सत्यापन के साथ मिलाकर, TEEs फोन, क्लाउड, IoT, ब्लॉकचेन, वॉलेट, और AI वर्कलोड के लिए गोपनीय कंप्यूटिंग के लिए एक व्यावहारिक आधार हैं।

please login with NEAR

Updated: अक्टूबर 10, 2025